ソフトウェアのセキュリティやライセンス管理において、SBOM(Software Bill of Materials)の重要性が高まる中、CycloneDXは開発現場で急速に注目を集めているSBOMフォーマットです。しかし、SPDXという標準規格も存在するため、「どちらを使うべきか」「何が違うのか」と迷っている方も多いのではないでしょうか。

この記事でわかること

- CycloneDXの基本的な概要と特徴、登場した背景

- CycloneDXとSPDXの具体的な違いと使い分けの基準

- CycloneDXの作成方法と含まれる主要な要素

- CycloneDX、SPDX、SPDX Liteのそれぞれを選ぶべきケース

- CycloneDXの実際の活用事例と業界動向

CycloneDXはセキュリティリスク管理や脆弱性対応に特化した設計となっており、DevSecOpsの文脈で特に力を発揮します。一方、SPDXはライセンスコンプライアンスを重視した国際標準規格です。本記事では、両者の違いを明確にし、あなたのプロジェクトに最適なフォーマットを選択できるよう、具体的な判断基準と作成方法を詳しく解説します。

ソフトウェアサプライチェーンの透明性確保が求められる現在、適切なSBOMフォーマットの選択は、組織のセキュリティ戦略とコンプライアンス対応の成否を左右します。この記事を通じて、CycloneDXの実践的な知識を身につけ、自信を持ってSBOM作成に取り組めるようになりましょう。

CycloneDXとは何ですか?

CycloneDXはソフトウェア開発時に、構成情報として用いられるドキュメント(SBOM)などで利用されるフォーマットです。現代のソフトウェア開発では、複数のコンポーネントが複雑に組み合わさることが一般的となり、その依存関係や脆弱性を効率的に管理する必要性が高まっています。CycloneDXは、特にセキュリティ面の管理に特化したフォーマットとして、多くの企業やプロジェクトで採用されています。

CycloneDXの概要と特徴

CycloneDXは、完全自動化可能でセキュリティに特化したBOM規格です。OWASPというオープンソース・ソフトウェアコミュニティのプロジェクトによって、2017年に開発された自動処理可能なセキュリティに特化したBOM規格です。

CycloneDXの最大の特徴は、ソフトウェアコンポーネントの脆弱性情報や依存関係を詳細に管理できる点にあります。ソフトウェアの依存関係や、脆弱性を管理できるため、ソフトウェアの連携による管理の煩雑さから解放されます。

現代のソフトウェア開発では、オープンソースソフトウェア(OSS)や外部ライブラリなど、様々なコンポーネントが組み合わさって製品が構成されています。これらのコンポーネント間の依存関係が複雑化するほど、セキュリティリスクの管理が困難になります。CycloneDXはこうした課題に対応するために設計されており、SBOMとしての最小要素を満たしつつ、他のBOMとの互換性やセキュリティ情報を統合することができます。

CycloneDXは、米国NTIA(National Telecommunications and Information Administration)によって定義されている最小要件を満たしています。また、自動処理可能なフォーマットとして推奨されており、効率的なSBOM管理を実現します。

SBOMのフォーマットとしてのCycloneDX

SBOM(Software Bill of Materials:ソフトウェア部品表)とは、製品に含まれるソフトウェアコンポーネントやその依存関係、ライセンス情報などを一覧化したドキュメントです。SBOMデータは機械判読可能かつ相互運用可能なフォーマットを用いて作成され、共有されることが求められます。

SBOMのフォーマットとしては、主に以下の3つが利用されます。

| フォーマット名 | 開発元 | 主な特徴 |

|---|---|---|

| CycloneDX | OWASP Foundation | セキュリティに特化、脆弱性情報を詳細に管理 |

| SPDX | Linux Foundation | ライセンス管理とコンプライアンスに強み |

| SWID | 国際標準化機構(ISO) | ソフトウェア識別とインベントリ管理に特化 |

CycloneDXはこれらのフォーマットの中で、セキュリティ面の情報管理に特化しているフォーマットです。

SBOMには一般的に以下の情報が含まれます。

- コンポーネント名:製品に含まれているソフトウェアの名称

- バージョン:各コンポーネントのバージョン情報

- ライセンス情報:各コンポーネントに関連するライセンス情報

- 依存関係情報:各コンポーネント間の依存関係

- 作成者/ベンダー情報:各コンポーネントを提供する組織や個人の情報

CycloneDXの場合、依存関係情報や、ソフトウェアの脆弱性情報が詳しく記載されます。具体的には、脆弱性の識別子(CVE番号)、脆弱性の概要、修正情報、影響度などが詳細に記載され、リスク評価と対応の優先順位付けが容易になります。

CycloneDXが登場した背景と歴史

CycloneDXが登場した背景には、ソフトウェア管理におけるセキュリティリスクの増大があります。OWASPのプロジェクトによって、2017年に開発されました。

CycloneDXは、OWASP Dependency-Trackで使用するために開発されたフォーマットです。Dependency-Trackはコンポーネント分析プラットフォームで、ソフトウェアの脆弱性を特定し、リスクを低減する機能を持ちます。このプラットフォームで効率的に分析を行うためには、ソフトウェア間の依存関係や脆弱性を管理できる統一されたフォーマットが必要でした。

2017年に開発されたCycloneDXは2011年にリリースされたSPDXと比較すると新しいです。そのため、現代におけるソフトウェア開発ライフサイクル(SDLC)における懸念点を考慮して開発されていると捉えることもできます。

近年、ソフトウェアサプライチェーンを標的としたサイバー攻撃が増加しており、米国では2021年5月に大統領令が発令され、SBOMの活用が連邦政府の取り組みとなりました。日本でも2023年7月に経済産業省が「ソフトウェア管理に向けたSBOMの導入に関する手引」を策定し、SBOM導入の指針を示しています。

CycloneDXはどのようなドキュメントで利用されますか?

CycloneDXは主にSBOMで利用されるフォーマットですが、SBOM以外のドキュメントでも幅広く活用されています。CycloneDX オブジェクトモデルは、SBOM/SaaSBOM/OBOM/MBOM/VEX のユースケース向けに設計されています。

CycloneDXが利用されるドキュメントには以下があります。

- SBOM(Software Bill of Materials):ソフトウェア部品表

- SaaSBOM(Software-as-a-Service Bill of Materials):SaaSサービスの部品表

- HBOM(Hardware Bill of Materials):ハードウェア部品表

- ML-BOM(Machine Learning Bill of Materials):機械学習モデルとデータセットの部品表

- CBOM(Cryptography Bill of Materials):暗号化技術の部品表

- MBOM(Manufacturing Bill of Materials):製造部品表

- OBOM(Operations Bill of Materials):運用環境の部品表

- VDR(Vulnerability Disclosure Reports):脆弱性報告ドキュメント

- VEX(Vulnerability Exploitability eXchange):脆弱性悪用可能性情報

- CDXA(CycloneDX Attestations):CycloneDXフォーマットでの証明・認証管理ドキュメント

これらのドキュメントは、それぞれ異なる目的で使用されますが、すべてCycloneDXの統一されたフォーマットで記述できるため、組織全体での情報管理と共有が効率化されます。

CycloneDXとSPDXの違いは何ですか?

CycloneDXはSBOMのフォーマットの一種です。SBOMによく利用されるもう1つのフォーマットとしてSPDX(Software Package Data Exchange)があります。

SPDXはLinux FoundationのSPDX Workgroupというグループが開発したフォーマットです。よく比較される両者ですが、具体的にどのような違いがあるのか、下記の観点で比較してみましょう。

- 作成目的

- 作成方法

- 記述内容とデータ構造

- ユースケース

なおSPDXの簡易版として作成されるSPDX Liteについては別記事でまとめているので、あわせてご覧ください。

作成目的の違い

両者は作成目的が異なるフォーマットです。CycloneDXはセキュリティに特化した内容のSBOMフォーマットという特徴があります。一方でSPDXはライセンス管理やコンプライアンス管理がしやすくなることが特徴のSBOMフォーマットです。

CycloneDXは、コンポーネントの脆弱性や依存関係の管理をする際に優れたフォーマットになっています。これらを詳細に記載することで、リスク評価を効率よく行うことが目的です。

一方で、SPDXはライセンス情報やコンプライアンス情報の内容が詳細化されています。これらが詳細化されることで、ライセンス違反や著作権の問題をクリアにすることが目的です。

CycloneDXは、主要なソフトウェアセキュリティ組織の1つであるOpen Web Application Security Project (OWASP) によるオープンソースSBOM プロジェクトです。2017年に開発されたCycloneDXは2011年にリリースされたSPDXと比較すると新しいです。そのため、現代におけるソフトウェア開発ライフサイクル(SDLC)における懸念点を考慮して開発されていると捉えることもできます。

作成方法とプロセスの違い

両者は作成方法とプロセスにも違いがあります。どちらも手動、自動化ツールを用いた作成のどちらにも対応していますが、自動化ツールの場合は用いるツールが大きく異なります。

CycloneDXを自動化ツールで作成する場合、基本的に脆弱性スキャンツールの一機能で作成できることが多いです。情報を確認したいソフトウェアをスキャンし、レポートを出力することで作成できます。具体的には、OWASP Dependency-CheckやTrivyといったセキュリティスキャンツールを用いて、コンポーネントの脆弱性を自動的に検出しながらSBOMを生成します。

一方でSPDXはソフトウェアのソースコードをスキャンして、ライセンス情報を抽出できる自動化ツールを用いて作成します。ライセンス識別に特化したツールを使用し、各コンポーネントのライセンス条項や著作権情報を正確に収集することが重視されます。

またSPDXには簡易版のSPDX Liteが用意されています。SPDX LiteはSPDXのうち、必要最低限な情報のみを記載するフォーマットです。小規模なプロジェクトや、厳密でない要件の開発であればSPDX Liteの作成で十分というケースがあります。Liteの方であれば手動でも対応できることが多いです。

記述内容とデータ構造の違い

両者は作成目的の違いから、記述内容とデータ構造も大きく異なります。CycloneDXは脆弱性の情報、SPDXはライセンス情報が詳細に記載されていることが大きな違いです。

CycloneDXの記述内容は主に以下があります。

- どのようなソフトウェアが含まれているか

- 各ソフトウェアの脆弱性情報

- ソフトウェア同士の依存関係

- 外部サービスAPIとの連携情報

- 脆弱性の識別子(CVE-XX)

- 脆弱性の概要

- 修正情報

- その脆弱性があることによる影響

- 脆弱性の悪用可能性(VEX情報)

一方でSPDXに記載される情報には以下があります。

- どのようなソフトウェアが含まれているか

- 各ソフトウェアのライセンス、著作権情報

- ソフトウェア同士の依存関係

- パッケージの検証情報

ライセンス情報には以下が含まれます。

- ライセンス識別子(GPL-XX、Apache-2.0など)

- ライセンス名

- ライセンステキスト

- 著作権表示

SPDXは、Linux FoundationのSPDX Workgroupが提供しているフォーマットです。スニペット、ファイル、パッケージ、コンテナ、OSディストリビューションなど、幅広いソフトウェア部品タイプをサポートしているのが特徴です。コンポーネントのライセンス情報を特定できる識別子のリストが用意されており、ライセンスや著作権情報の管理に向いています。

| 比較項目 | CycloneDX | SPDX |

|---|---|---|

| 開発組織 | OWASP Foundation | Linux Foundation |

| リリース年 | 2017年 | 2011年 |

| 主な目的 | セキュリティリスク管理 | ライセンスコンプライアンス管理 |

| 詳細化される情報> | 脆弱性、依存関係、サービス連携 | ライセンス、著作権、パッケージ情報 |

| 対応ファイル形式 | JSON、XML、Protocol Buffers | RDF、XML、JSON、YAML、tag-value |

| 主な利用ツール | 脆弱性スキャンツール | ライセンススキャンツール |

どのようなユースケースで使い分けるべきですか?

両者はユースケースも異なるため、目的に応じた使い分けが重要です。

CycloneDXは脆弱性情報を筆頭にセキュリティの管理に特化したドキュメントです。よってサイバーセキュリティ関連のプロジェクトで用いられることが多くなります。具体的には、以下のようなユースケースでCycloneDXが適しています。

- 継続的な脆弱性監視が必要なプロジェクト

- DevSecOpsを実践する開発プロセス

- ソフトウェアサプライチェーンのセキュリティ管理

- 外部APIとの連携が多いシステム

- セキュリティインシデント対応を重視する環境

一方でSPDXはライセンスやコンプライアンスの管理に特化しているドキュメントです。ソフトウェア開発だけでなく、ソフトウェアを開発する企業を評価するために用いられるケースもあります。SPDXが適したユースケースは以下の通りです。

- オープンソースソフトウェアを多用するプロジェクト

- ライセンス違反リスクを厳格に管理する必要がある開発

- 法務部門やコンプライアンス部門との連携が重要な組織

- M&Aやデューデリジェンスにおけるソフトウェア資産評価

- 国際標準への準拠が求められる製品開発

SPDXはライセンスコンプライアンスの目的に強く、CycloneDXはセキュリティの目的に強い、ということになりますが、「どちらが優れている」というようなものではなく、目的や用途、状況(例えば、提供先からの指定など)に応じて適切な方を選択して使用してください。

実際の運用では、SPDXとCycloneDXでは、有するパラメータが異なるため、一方のフォーマットに限定してデータ管理をしていると、もう一方のフォーマットに対応できなくなってしまいます。そのため、両方のフォーマットに対応できるよう、必要なデータ項目を網羅的に管理することが推奨されます。

CycloneDXの作成方法を詳しく解説

CycloneDXの作成方法を理解することで、ソフトウェアのセキュリティ管理を効率的に行えます。ここでは記述形式や主要な要素、作成手順について詳しく解説します。

CycloneDXはどのようなフォーマットで記述しますか?

CycloneDXでは、JSON、XML、Protocol Buffersの3つのファイル形式がサポートされています。開発環境やツールの特性に応じて、最適なフォーマットを選択できることが特徴です。

最も一般的に使用されるのはJSON形式で、多くのプログラミング言語で扱いやすく、CI/CDパイプラインへの統合が容易です。XML形式は厳密な構造検証が必要な場合に適しており、Protocol Buffers形式はデータサイズを最小化したい場合に有効です。

| フォーマット | 特徴 | 適した用途 |

|---|---|---|

| JSON | 軽量で可読性が高く、多くのツールで標準サポート | CI/CD統合、API連携、一般的な開発環境 |

| XML | 厳密なスキーマ検証が可能、階層構造の表現に優れる | エンタープライズシステム、厳密な検証が必要な |

| Protocol Buffers | バイナリ形式でデータサイズが小さい、処理速度が速い | 大規模システム、ネットワーク帯域の制約がある環境 |

いずれのフォーマットを選択しても、CycloneDXとしてのbomFormatとCycloneDXのバージョン(specVersion)が必須記載項目となります。これらの基本情報により、ツール間での相互運用性が保証されます。

CycloneDXに含まれる主要な要素

CycloneDXのフォーマットは体系立てられたオブジェクトモデルで構成されており、複数の要素で構成されています。各要素はソフトウェアの異なる側面を記述し、包括的な情報管理を可能にします。以下、それぞれの要素について詳しく解説します。

Metadata(メタデータ)

SBOM自体を説明するための情報を提示し、サプライヤー、開発者、対象ソフトウェアの範囲、SBOM作成時に使用したツールなどが含まれます。Metadataはドキュメントの信頼性を確保する重要な要素です。

具体的には、SBOM作成日時、作成者情報、作成ツールのバージョン、対象となるソフトウェアの名称やバージョンが記録されます。これらの情報により、SBOMがいつ誰によって作成されたかを追跡でき、情報の鮮度や信頼性を判断できます。

Components(コンポーネント)

ファーストパーティおよびサードパーティのソフトウェアコンポーネントを提示します。これは自社開発のコンポーネントだけでなく、外部ライブラリやフレームワークなどすべての構成要素を含みます。

各コンポーネントには名前、バージョン、ライセンス情報、PURL(Package URL)などが記録され、ソフトウェアを構成するすべての部品を一元管理できます。コンポーネントのタイプ(application、library、frameworkなど)も明示されるため、依存関係の理解が容易になります。

Services(サービス)

SBOMドキュメントが対象とするソフトウェアが呼び出す可能性のある外部APIの情報を提示します。これには外部サービスとの接続情報や依存関係が含まれます。

現代のソフトウェアは多くの外部APIやマイクロサービスと連携するため、これらの情報を記録することでシステム全体のセキュリティリスクを把握できます。API のエンドポイント、認証方法、データフローなどの詳細も記述可能です。

Dependencies(依存関係)

ソフトウェアコンポーネント同士の依存関係を記述します。依存関係の記載があることで、あるコンポーネントに脆弱性が発生した場合に、影響を受ける他のコンポーネントを迅速に特定し対応できます。

依存関係は階層構造で表現され、直接的な依存関係だけでなく、間接的な依存関係(推移的依存関係)も明示されます。これにより、深い階層に隠れた脆弱性も見逃さずに管理できるようになります。

Compositions(構成)

SBOM内における各構成要素(コンポーネント、サービス、依存関係を含む)と構成要素の完全性を提示します。これは依存関係が明確に把握されている状態を示します。

Compositionsでは、SBOMが完全であるか、部分的であるか、あるいは不完全であるかを明示できます。これにより、情報の信頼度を示し、不足している情報があることを明確にできます。

Vulnerabilities(脆弱性情報)

コンポーネントの既知の脆弱性情報を記録します。脆弱性情報にはCVE識別子、深刻度、脆弱性の説明、修正情報、影響範囲などが含まれ、どのように対応すべきか予測や検出方法が分かります。

セキュリティ管理を念頭に置いたSBOMフォーマットであり、既知の脆弱性に関する情報や、その脆弱性の悪用可能性に関する情報を記載可能です。これによりリスク評価とパッチ適用の優先順位付けが効率的に行えます。

Formulation(定式化)

開発されたソフトウェアがどのようにテストされたのか、ビルドプロセスやテストプロセスに関する情報を記述します。これには使用されたビルドツール、テストフレームワーク、品質保証プロセスなどが含まれます。

Formulationを記録することで、ソフトウェアがどのように作成され検証されたかの透明性が確保され、信頼性の評価に役立ちます。特にDevSecOps環境では、セキュリティテストの実施状況を証明する重要な情報となります。

Annotations(注釈)

コメントや注釈などの追加情報を記述する要素です。特定のコンポーネントやプロセスに関する補足説明、レビューコメント、承認状況などを自由形式で記録できます。

Annotationsは標準的な要素では表現しきれない情報を補完し、関係者間のコミュニケーションを促進します。監査証跡としても活用でき、意思決定の根拠を記録する用途にも適しています。

Extensions(拡張機能)

CycloneDXにおける新しい機能の試行、特殊なユースケースや将来のユースケースのサポートを提供します。標準仕様に含まれない独自の情報を追加する際に利用します。

組織や業界特有の要件に応じた新しい機能の試行が可能になり、CycloneDXの柔軟性と拡張性を高めています。例えば、特定の規制要件への対応や、社内独自の管理項目を追加する場合に活用できます。

CycloneDXを効率的に作成する手順とツール

CycloneDXの作成は手動でも可能ですが、コンポーネント数が多い現代のソフトウェア開発では、自動化ツールによる作成が主流となっています。効率的な作成のための手順とツールを紹介します。

作成手順は大きく以下のステップに分けられます。まずソフトウェアの構成要素を把握し、次に適切なツールを選定します。その後ツールを使用してスキャンを実行し、CycloneDX形式でSBOMを出力します。最後に生成されたSBOMの内容を検証し、必要に応じて手動で情報を追加・修正します。

CycloneDX作成に対応している主な自動化ツールには以下があります。

| ツール名 | 特徴 | 対応環境 |

|---|---|---|

| Labrador Labs | 分かりやすいインタフェースで低コストで利用可能 | 複数のプログラミング言語とパッケージマネージャーに対応 |

| OWASP Dependency-Check | オープンソースで広く使用されている脆弱性スキャンツール | Java、.NET、Python、Ruby、Node.jsなど |

| Trivy | コンテナイメージのスキャンに特化、高速かつ正確 | Dockerイメージ、Kubernetes、ファイルシステム |

| Syft | コンテナイメージとファイルシステムからSBOMを生成 | 多様なパッケージフォーマットに対応 |

| CycloneDX公式ツール | 各プログラミング言語向けの専用プラグイン | 多様なパッケージフォーマットに対応 Maven、Gradle、npm、pip、Goモジュールなど |

これらのツールは脆弱性スキャン機能の一部としてCycloneDX(SBOM)の作成ができます。CI/CDパイプラインに統合することで、ビルドプロセスの一部として自動的にSBOMを生成し、継続的にセキュリティ状態を監視できます。

効率的な作成のポイントとして、開発初期段階からSBOM生成を組み込むこと、定期的にSBOMを更新すること、生成されたSBOMを検証し不足情報を補完することが重要です。また、組織内でSBOMの管理方針を明確にし、関係者間で情報を共有する体制を整えることも成功の鍵となります。

CycloneDX、SPDX、SPDX Liteのどれを選ぶべきですか?

CycloneDXとSPDXはそれぞれSBOMのフォーマットとして広く利用されており、よく比較されるため、どちらを選択すべきか迷う場面が出てくるでしょう。さらにSPDXには簡易版のSPDX Liteも用意されています。各フォーマットには明確な特徴があり、プロジェクトの規模や目的、求められるセキュリティやコンプライアンスの厳密さによって適切な選択が異なります。この章では、それぞれのフォーマットを選択すべきケースや比較ポイントを解説します。

CycloneDXを選択すべきケースとは?

CycloneDXは、セキュリティ管理に重点を置いたプロジェクトで選択すべきフォーマットです。脆弱性情報や依存関係の詳細な管理が求められる場合に最適な選択肢となります。

CycloneDXを選択すべき具体的なケースには以下があります。

- DevSecOps環境での開発:開発プロセスにセキュリティを組み込む必要がある場合に適しています。継続的な脆弱性スキャンと統合しやすい設計になっています

- ソフトウェアサプライチェーンのセキュリティ管理:提供済みのソフトウェアに対して、継続的にセキュリティリスクを監視・管理する必要がある場合に有効です

- 脆弱性管理プラットフォームでの利用:OWASP Dependency-Trackなどの脆弱性管理ツールと連携する場合に最適です

- VEX(Vulnerability Exploitability eXchange)情報の管理:脆弱性の悪用可能性に関する情報を詳細に記録し、パッチ適用の優先度判断に活用する場合に適しています

CycloneDXはOWASP(Open Web Application Security Project)によって開発されており、セキュリティコミュニティとの親和性が高いことも特徴です。特にアプリケーションセキュリティの文脈で、脆弱性の早期発見とリスク評価を効率化したい場合に強力な選択肢となります。

SPDXを選択すべきケースとは?

SPDXは、ライセンス管理とコンプライアンス対応が重要なプロジェクトで選択すべきフォーマットです。オープンソースソフトウェアのライセンス情報を正確に管理し、法的リスクを低減する必要がある場合に最適です。

SPDXを選択すべき具体的なケースには以下があります。

- 大規模なソフトウェア開発プロジェクト:多数のオープンソースコンポーネントを含む大規模システムで、ライセンスの整合性を確保する必要がある場合に適しています

- 厳密なライセンスコンプライアンス管理:企業のコンプライアンスポリシーが厳格で、すべてのソフトウェアコンポーネントのライセンス情報を詳細に文書化する必要がある場合に有効です

- M&Aなど企業評価の場面:企業買収や投資判断において、開発した製品のライセンス状況が評価対象となるケースで必要となります

- 国際標準への準拠が求められる場合:SPDXはISO/IEC 5962:2021として国際標準化されているため、標準規格への準拠を求められるプロジェクトに適しています

SPDXはLinux FoundationのSPDX Workgroupによって開発されており、オープンソースコミュニティにおける長い歴史と実績があります。ライセンス情報の精確な記述に特化しており、著作権やライセンス違反のリスクを最小化したい場合に信頼性の高い選択肢です。

SPDX Liteを選択すべきケースとは?

SPDX Liteは、小規模プロジェクトや厳密な要件が求められない場合に選択すべきフォーマットです。手作業での作成が可能なほど簡易化されており、導入のハードルが低いことが特徴です。

SPDX Liteを選択すべき具体的なケースには以下があります。

- 小規模なプロジェクト:コンポーネント数が限られており、詳細な依存関係の管理が不要な場合に適しています

- SBOM導入の初期段階:SBOMの概念や運用に慣れるための最初のステップとして、簡易的なフォーマットから始めたい場合に有効です

- 手作業での管理が可能な規模:自動化ツールの導入が難しい、または必要ない小規模な開発環境で利用できます

- 企業間での簡易的な情報交換:サプライチェーンにおいて、必要最低限のライセンス情報のみを授受すればよい場合に適しています

- 日本語ドキュメントが豊富:OpenChain Japan Work Groupによって開発された日本発のフォーマットであり、日本語の仕様書やガイドラインが充実しているため、日本企業での導入がスムーズで

SPDX LiteはSPDXのサブセットとして定義されており、必要最低限の項目のみを含むことで運用の負担を軽減しています。CycloneDXやSPDXほどの詳細な情報管理は不要だが、SBOMとして最低限の情報を文書化しておきたい場合に最適な選択肢です。

それぞれのフォーマットの比較表

CycloneDX、SPDX、SPDX Liteの特徴を比較すると、以下のような違いがあります。

| 比較項目 | CycloneDX | SPDX | SPDX Lite |

|---|---|---|---|

| 開発元 | OWASP | Linux Foundation | OpenChain Japan Work Group |

| 主な目的 | セキュリティ管理・脆弱性管理 | ライセンス管理・コンプライアンス | 簡易的なライセンス情報交換 |

| 特徴 | 脆弱性情報・VEX対応・依存関係の詳細管理 | 詳細なライセンス情報・著作権管理・国際標準(ISO/IEC 5962:2021) | 必要最低限の項目・手作業可能・日本語ドキュメント充実 |

| 対応ファイル形式 | JSON、XML、Protocol Buffers | JSON、XML、YAML、RDF、Tag-Value、xlsx | JSON、XML、YAML、RDF、Tag-Value、xlsx |

| 適したプロジェクト規模 | 中~大規模(セキュリティ重視) | 大規模(コンプライアンス厳格) | 小規模 |

| 作成方法 | 自動化ツール(脆弱性スキャンツール) | 自動化ツール(ライセンススキャンツール) | 手作業または自動化ツール |

| ユースケース | DevSecOps、サプライチェーンセキュリティ、脆弱性管理プラットフォーム | 大規模開発、ライセンス管理、M&A評価、国際標準準拠 | 小規模プロジェクト、SBOM導入初期、簡易情報交換 |

| 導入のしやすさ | 中程度(ツール連携が必要) | やや難しい(詳細な項目管理) | 容易(簡易的な項目のみ) |

選択の際の重要なポイントは、「何を最も重視するか」を明確にすることです。セキュリティリスクの継続的な監視が最優先であればCycloneDX、ライセンスコンプライアンスの厳密な管理が必要であればSPDX、まずは簡易的にSBOMを導入したい場合はSPDX Liteを選択するとよいでしょう。また、提供先や取引先から特定のフォーマットを指定される場合もあるため、ステークホルダーとの事前確認も重要です。

なお、SPDXとCycloneDXのどちらのフォーマットにも対応できるように、社内でのデータ蓄積・管理では必要なデータ項目を網羅しておくことが推奨されます。十分なデータがあれば、必要に応じてどちらのフォーマットのSBOMファイルも生成することが可能です。

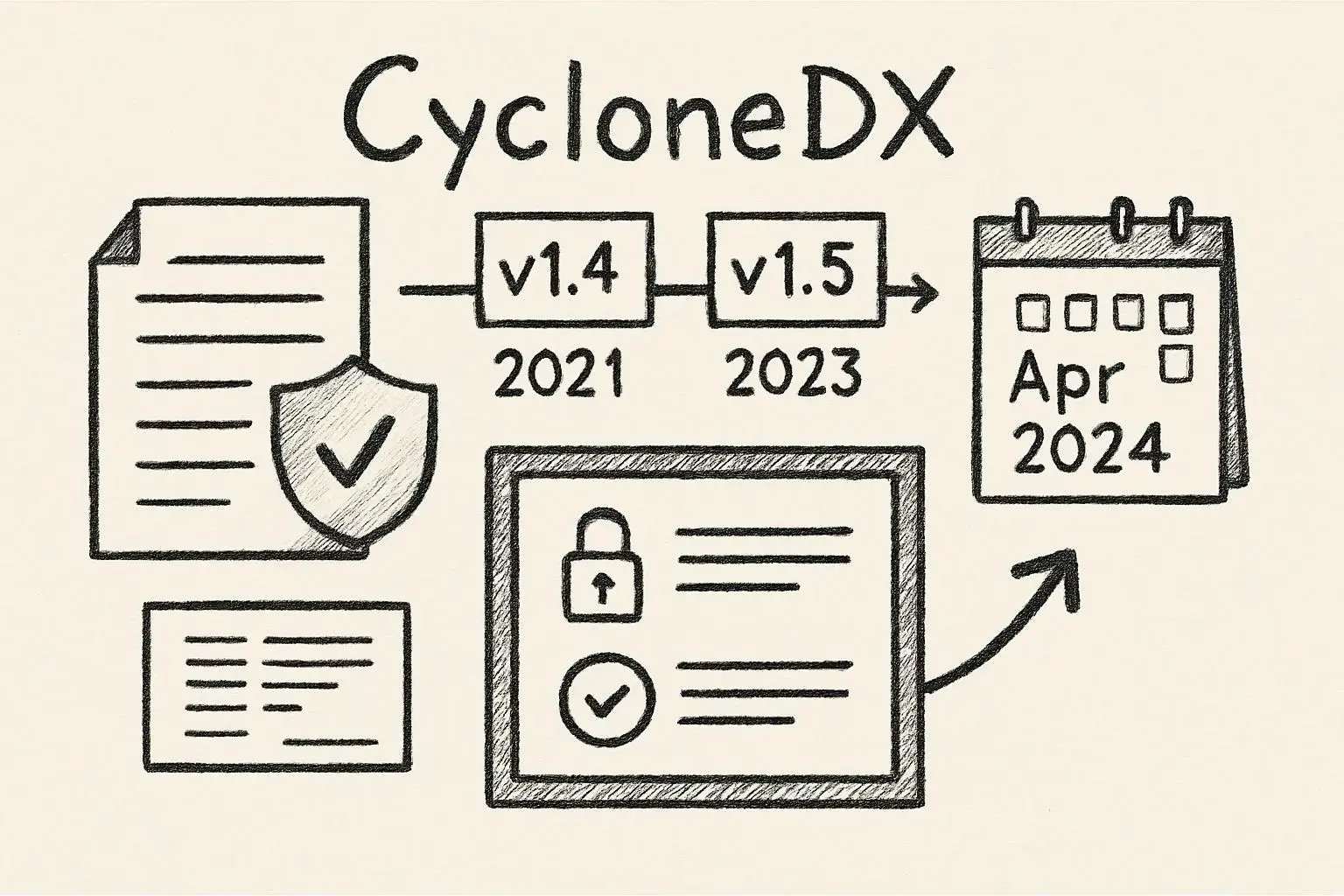

CycloneDXのバージョンと最新動向

CycloneDXは2017年の登場以来、継続的にアップデートされており、ソフトウェアサプライチェーンのセキュリティ強化に貢献しています。ここでは、CycloneDXの最新バージョンの特徴と、業界での採用状況や今後の展望について詳しく解説します。

CycloneDXの最新バージョンの特徴

CycloneDX v1.6は2024年4月にリリースされ、Cryptographic Bill of Materials(CBOM)とCycloneDX Attestations(CDXA)という2つの革新的な機能が追加されました。この最新バージョンは、ソフトウェアサプライチェーンセキュリティのさらなる強化を実現しています。

CBOM(暗号化部品表)は、量子コンピューティング時代に備えた重要な機能です。IBM Researchによって開発されたCBOMは、暗号資産を体系的に管理するためのフレームワークであり、特にポスト量子暗号(PQC)への移行に焦点を当てています。量子コンピュータの性能向上により、将来的にRSAなど現在使用されている多くの暗号アルゴリズムが破られる可能性があるため、この機能の重要性が高まっています。

CycloneDX v1.6は暗号資産の発見、管理、報告を簡素化し、量子安全なシステムやアプリケーションへの移行の基盤を提供します。また、脆弱な暗号アルゴリズムの識別を促進し、暗号の俊敏性を高め、CNSA 2.0のような進化する暗号ポリシーや勧告への準拠を保証します。

また、CycloneDX v1.6は2024年6月26日のECMA総会でECMA標準として承認されました。この標準化により、2024年中にEcma International標準となり、その後まもなくISO標準化が行われる予定となっています。この国際標準化は、CycloneDXの信頼性と普及をさらに加速させる重要なマイルストーンです。

バージョン1.5では、機械学習の透明性を提供するML-BOM(Machine Learning Bill of Materials)や、製造プロセスを記録するMBOM(Manufacturing Bill of Materials)が導入されています。これらの機能により、CycloneDXはソフトウェアだけでなく、ハードウェアやサービス、AIモデルまで幅広くカバーできる包括的なBOMフォーマットとなっています。

| バージョン | リリース時期 | 主な新機能 |

|---|---|---|

| v1.4 | 2021年 | 基本的なSBOM機能、脆弱性管理の強化 |

| v1.5 | 2023年 | ML-BOM、MBOM、SBOM品質指標の追加 |

| v1.6 | 2024年4月 | CBOM、CycloneDX Attestations、ECMA標準化 |

開発が始まった2017年のプロトタイプから、CycloneDXは年に一度のペースで継続的にアップデートが行われています。この定期的な更新により、最新のセキュリティ脅威や業界のニーズに迅速に対応できる体制が整っています。

業界での採用状況と今後の展望

CycloneDXをサポートするツールは220以上に達しており、世界中の企業や開発者コミュニティで広く採用されています。特にDevSecOps環境やサプライチェーンセキュリティ管理において、CycloneDXの採用が急速に進んでいます。

国際標準化の動きも加速しており、規制要件への対応としてCycloneDXの重要性がさらに高まっています。世界中で進行している規制により、ベンダーはユーザーのセキュリティに対してより大きな責任を負うことが求められており、ソフトウェア部品表(SBOM)がこのプロセスの中心に位置しています。

米国では、大統領令によってSBOMの提出が義務化される動きがあり、日本でも経済産業省がSBOMの活用を推奨しています。OWASPはECMAのメンバーとなり、ECMA TC54タスクグループを設立して、CycloneDXだけでなく、Transparency Exchange API(TEA)やPURLソフトウェア識別子も標準化しています。これにより、ソフトウェアの透明性を実現するための包括的なエコシステムが構築されつつあります。

今後の展望として、CycloneDXはさらに以下の分野での進化が期待されています。

- 量子コンピューティング時代への対応:CBOMの機能拡張により、ポスト量子暗号への移行支援がさらに強化される見込みです。

- AI/ML分野での活用拡大:機械学習モデルの透明性とセキュリティ管理のニーズに応じて、ML-BOMの機能がさらに充実すると予想されます。

- 自動化ツールの充実:CI/CDパイプラインへの統合がより簡単になり、開発プロセスにおけるSBOM作成が標準的なプラクティスとなるでしょう。

- 業界横断的な採用:金融、医療、製造業など、セキュリティが重要視される様々な業界でCycloneDXの採用が進むと考えられます。

特に、欧州のサイバーレジリエンス法(CRA)やNIS2指令などの規制対応において、CycloneDXは重要な役割を果たすことが期待されています。これらの規制では、ソフトウェアベンダーに対してサプライチェーンの透明性確保が求められており、CycloneDXのような標準化されたフォーマットが不可欠となっています。

また、オープンソースソフトウェアの利用が増加する中で、依存関係の管理やライセンスコンプライアンスの確保がますます重要になっています。CycloneDXは、これらの課題に対する実用的なソリューションとして、今後さらに普及が進むと予想されます。

セキュリティ関連の最新情報やツールの活用方法については、セキュリティ関連イベント・セミナー情報で随時更新されていますので、定期的にチェックすることをおすすめします。

CycloneDXの活用事例

CycloneDXはセキュリティに特化したSBOMフォーマットとして、さまざまな場面で活用されています。脆弱性情報や依存関係を詳細に記載できる特性を活かし、企業のセキュリティ強化やコンプライアンス管理、サプライチェーンリスクの低減に貢献しています。ここでは具体的な活用事例を紹介します。

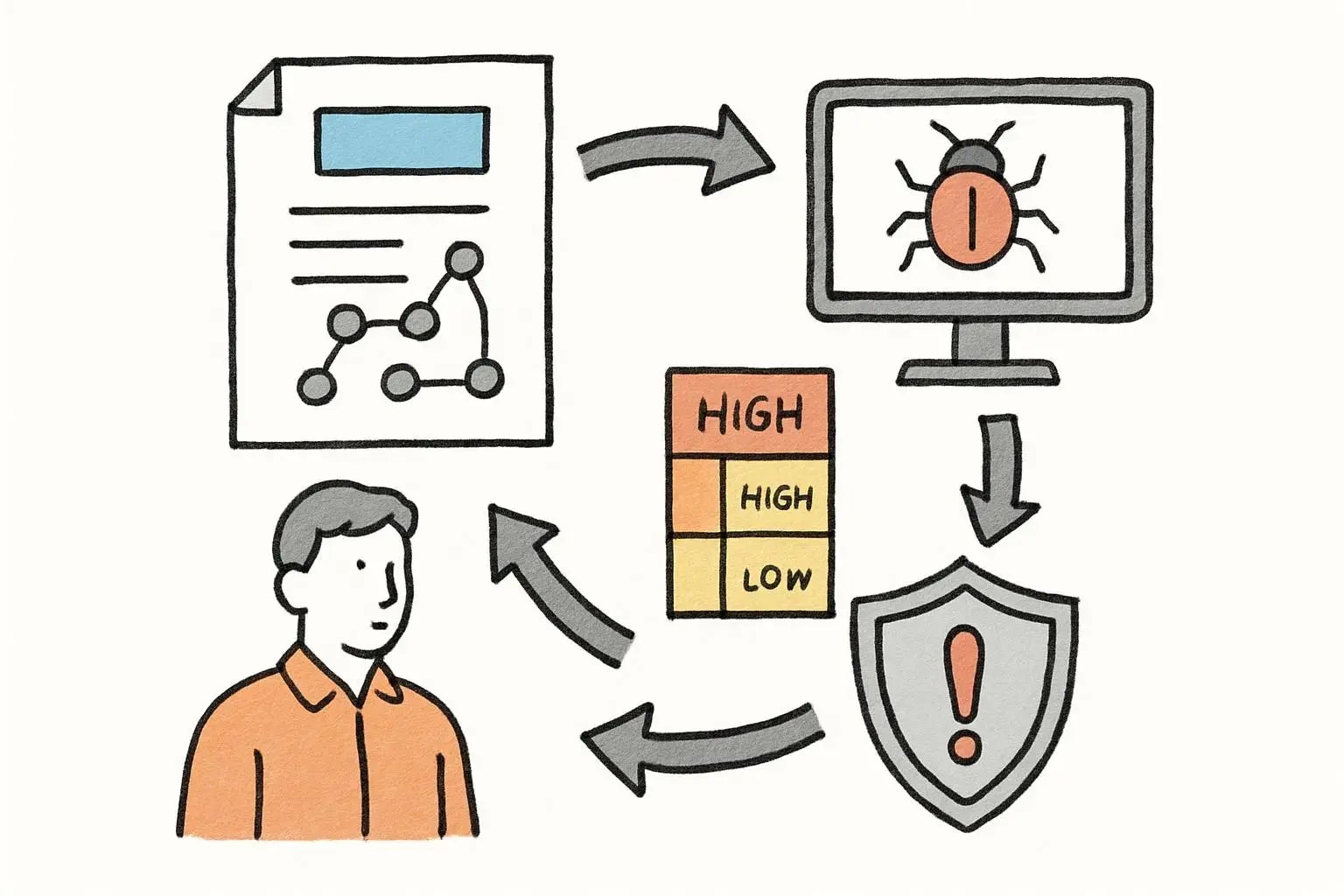

セキュリティ管理での活用

CycloneDXはソフトウェアの脆弱性管理において中心的な役割を果たします。開発したソフトウェアに含まれるコンポーネントの既知の脆弱性を可視化し、迅速な対応を可能にします。

脆弱性スキャンツールとの連携により、CycloneDX形式のSBOMを自動生成し、各コンポーネントに存在する脆弱性情報(CVE識別子、深刻度、影響範囲など)を一元管理できます。たとえば、TrivyやOWASP Dependency-Trackといったツールでは、Dockerイメージやアプリケーションコードをスキャンし、CycloneDX形式でレポートを出力します。

これにより、開発チームは以下のようなメリットを得られます。

| メリット | 詳細 |

|---|---|

| 脆弱性の早期検出 | 開発段階からCI/CDパイプラインに組み込むことで、リリース前に脆弱性を発見 |

| 対応の優先順位付け | 深刻度(HIGH、CRITICAL)に基づいて、修正すべき脆弱性を優先順位付け |

| 継続的な監視 | 運用中のソフトウェアも定期的にスキャンし、新たに発見された脆弱性に対応 |

| コンポーネント間の影響範囲の把握 | 依存関係情報から、1つの脆弱性が影響する範囲を迅速に特定 |

特にDevSecOpsの実践においては、CycloneDXが開発プロセスにセキュリティを組み込む基盤となります。セキュリティチェックを自動化し、開発速度を落とすことなく高いセキュリティレベルを維持できます。

ライセンスコンプライアンスでの活用

CycloneDXはセキュリティだけでなく、ライセンス管理にも活用できます。オープンソースソフトウェア(OSS)を利用する際、各コンポーネントのライセンス情報を正確に把握することはコンプライアンス上非常に重要です。

CycloneDX形式のSBOMには、各コンポーネントのライセンス識別子(MIT、Apache-2.0、GPL-3.0など)が記載されます。これにより、以下のような活用が可能になります。

| 活用場面 | 具体例 |

|---|---|

| ライセンス違反の防止 | プロプライエタリソフトウェアにGPLライセンスのコンポーネントが含まれていないか確認 |

| ライセンス監査の効率化 | 定期的なコンプライアンス監査において、必要な情報をSBOMから自動的に抽出 |

| サードパーティへの情報提供馬 | 顧客や取引先からライセンス情報の開示を求められた際に、迅速に対応 |

| ライセンス変更の追跡 | コンポーネントのバージョンアップ時にライセンスが変更されていないか確認 |

特に商用製品の開発においては、ライセンスコンプライアンス違反が法的リスクや信頼性の低下につながる可能性があります。CycloneDXを活用することで、こうしたリスクを未然に防ぎ、透明性の高いソフトウェア開発を実現できます。

また、複数のプロジェクトで共通のコンポーネントを使用している場合、CycloneDXによってライセンス情報を一元管理できるため、組織全体でのコンプライアンス体制の強化にも貢献します。

サプライチェーン管理での活用

近年増加しているサプライチェーン攻撃への対策として、CycloneDXは重要な役割を果たします。ソフトウェアサプライチェーンの可視化により、どのコンポーネントがどこから供給されているのかを明確にし、リスクを低減できます。

CycloneDXには、コンポーネントの供給元情報(サプライヤー、開発者)やパッケージURL(PURL)が含まれます。これにより、以下のような管理が可能になります。

| 管理項目 | 実現できること |

|---|---|

| コンポーネントの出所追跡 | 信頼できる供給元から提供されたコンポーネントのみを使用しているか確認 |

| 依存関係の可視化 | コンポーネント間の依存関係を把握し、1つの問題が波及する範囲を特定 |

| サプライチェーン攻撃の検知 | 不正に改ざんされたコンポーネントや、予期しない依存関係の追加を検出 |

| インシデント発生時の影響範囲の特定 | 特定のコンポーネントに問題が発覚した際、影響を受ける製品を迅速に特定 |

実際の活用例として、ある企業では製品に含まれるすべてのOSSについてCycloneDX形式のSBOMを作成し、継続的に監視しています。新たな脆弱性が公開された際には、自社製品への影響を自動的に評価し、必要に応じてパッチ適用や顧客への通知を行っています。

サプライチェーン全体の透明性を高めることで、取引先や顧客からの信頼も向上します。特に政府機関や金融機関など、高いセキュリティ要件が求められる業界では、CycloneDXによるサプライチェーン管理が契約条件に含まれるケースも増えています。

また、CycloneDXはVEX(Vulnerability Exploitability eXchange)との連携も可能です。VEXは脆弱性が実際に悪用可能かどうかを示す情報で、これを組み合わせることで、より精度の高いリスク評価とパッチ適用の優先順位付けが実現できます。

よくある質問(FAQ)

CycloneDXを作成するのに専門知識は必要ですか?

基本的な作成であれば、専門知識がなくても自動生成ツールを使用することで対応可能です。多くのプログラミング言語やビルドツール向けに公式プラグインが提供されており、これらを使用すれば開発プロセスの中で自動的にCycloneDX形式のSBOMを生成できます。ただし、カスタマイズや高度な活用を行う場合は、JSON/XML形式の基礎知識やセキュリティ管理の理解があると望ましいでしょう。

CycloneDXとSPDXを両方作成する必要はありますか?

通常は両方を作成する必要はありません。組織の目的やユースケースに応じてどちらか一方を選択すれば十分です。ただし、異なる取引先や顧客から特定のフォーマットを要求される場合や、両方のフォーマットの長所を活用したい場合には、変換ツールを使用して相互に変換することも可能です。

CycloneDXはどのプログラミング言語に対応していますか?

CycloneDXは言語に依存しないフォーマットであり、Java、Python、JavaScript、Go、.NET、Ruby、PHPなど、主要なプログラミング言語すべてに対応しています。各言語向けの専用ツールやライブラリが公式に提供されており、パッケージマネージャーと連携して依存関係を自動的に検出し、CycloneDX形式のSBOMを生成できます。

既存のプロジェクトに後からCycloneDXを導入することは可能ですか?

はい、可能です。既存のプロジェクトでも、適切なツールを選択してビルドプロセスやCI/CDパイプラインに組み込むことで、容易にCycloneDXの生成を開始できます。多くの場合、プロジェクトのコード自体を変更する必要はなく、ビルド設定やスクリプトにツールを追加するだけで導入できます。

CycloneDXファイルのサイズはどのくらいになりますか?

プロジェクトの規模や依存関係の数によって大きく異なりますが、小規模なプロジェクトでは数KB、大規模なプロジェクトでは数MBになることもあります。JSON形式よりもXML形式の方がファイルサイズは大きくなる傾向があります。圧縮することでサイズを大幅に削減できるため、保管や転送時には圧縮形式の使用が推奨されます。

CycloneDXに脆弱性情報を含める必要はありますか?

脆弱性情報の含有は必須ではありませんが、セキュリティ管理を重視する場合は含めることが推奨されます。CycloneDXは脆弱性情報を記述するための専用フィールドを持っており、既知の脆弱性と対応状況を明確に記録できます。ただし、最初は基本的なコンポーネント情報のみを記載し、段階的に脆弱性情報を追加していくアプローチも有効です。

CycloneDXの更新頻度はどのくらいが適切ですか?

理想的には、ソフトウェアの依存関係が変更されるたびに更新すべきです。CI/CDパイプラインに組み込んで自動生成するようにすれば、ビルドごとに最新のCycloneDXファイルが作成されます。手動で管理する場合でも、少なくともリリースごと、またはセキュリティパッチ適用時には更新することが推奨されます。

CycloneDXファイルは誰に共有すべきですか?

セキュリティチーム、コンプライアンス担当者、取引先やクライアントなど、ソフトウェアのコンポーネント情報を必要とする関係者に共有します。ただし、CycloneDXには詳細な依存関係情報が含まれるため、機密情報管理のポリシーに従って適切なアクセス制御を行うことが重要です。公開するソフトウェアの場合は、リリースパッケージに含めることも検討できます。

まとめ

CycloneDXは、ソフトウェアのコンポーネント情報を標準化された形式で記述するSBOM(Software Bill of Materials)の代表的なフォーマットです。セキュリティ重視の設計思想で開発されており、脆弱性管理やサプライチェーンリスク対策に特に有効です。

本記事で解説したように、CycloneDXとSPDXはそれぞれ異なる目的と強みを持っています。セキュリティとリスク管理を重視する場合はCycloneDX、ライセンスコンプライアンスを重視する場合はSPDXを選択するのが基本的な指針となります。また、導入の容易さを優先する場合は、SPDX Liteも有力な選択肢です。

CycloneDXの作成には、公式に提供されている多数のツールやプラグインを活用することで、開発プロセスに組み込んだ自動生成が可能です。JSON形式またはXML形式で記述でき、メタデータ、コンポーネント、依存関係、脆弱性情報などの要素を含めることができます。

ソフトウェアサプライチェーンのセキュリティがますます重要視される現在、CycloneDXのようなSBOMフォーマットの活用は、組織のセキュリティ態勢を強化し、コンプライアンス要件への対応を効率化する重要な手段となっています。

ソフトウェアセキュリティやSBOM導入に関するご相談は、三和コムテックまでお気軽にお問い合わせください。セキュリティに関する包括的な情報をお求めの方は、三和コムテック Security Solution Bookをご覧ください。また、最新のセキュリティ動向やベストプラクティスを学べるセキュリティ関連イベント・セミナー情報も随時更新しています。

さらに、セキュリティに関する最新情報を定期的に受け取りたい方は、三和コムテックが提供する最新ブログ無料購読にご登録ください。セキュリティ用語についてさらに理解を深めたい方には、分かりやすいセキュリティ用語集もご用意しています。

セキュリティソリューションプロダクトマネージャー OEMメーカーの海外営業として10年間勤務の後、2001年三和コムテックに入社。

新規事業(WEBセキュリティ ビジネス)のきっかけとなる、自動脆弱性診断サービスを立ち上げ(2004年)から一環して、営業・企画面にて参画。 2009年に他の3社と中心になり、たち上げたJCDSC(日本カードセキュリティ協議会 / 会員企業422社)にて運営委員(現在,運営委員長)として活動。PCIDSSや非保持に関するソリューションやベンダー、また関連の審査やコンサル、などの情報に明るく、要件に応じて、弊社コンサルティングサービスにも参加。2021年4月より、業界誌(月刊消費者信用)にてコラム「セキュリティ考現学」を寄稿中。

- トピックス:

- セキュリティ

- 関連トピックス:

- SBOM管理