近年、企業の規模を問わずサイバー攻撃は増加・巧妙化の一途をたどり、いつどこから自社が狙われるかわからない状況です。「うちのセキュリティ対策は本当に万全なのだろうか」「見えない脅威がすでに潜んでいるのではないか」といった不安を抱える担当者様は少なくありません。従来のファイアウォールやアンチウイルスソフトだけでは防ぎきれない攻撃が増える中、もはや「サイバー攻撃の可視化」は、自社の情報資産を守るために不可欠なセキュリティ対策となっています。攻撃の予兆をいち早く掴み、迅速に対応するためには、ネットワーク内外で何が起きているのかを正確に把握することが防御の第一歩となるのです。

この記事で分かること

- サイバー攻撃の可視化がなぜ今、重要なのかという理由と4つのメリット

- 知っておくべき代表的なサイバー攻撃の種類と手口

- 攻撃を可視化するツールの仕組みと具体的な機能

- 無料ツールから本格的な法人向けソリューションまで、目的別のおすすめツール

- 自社に最適なツールを選び、導入で失敗しないための3つのポイント

本記事では、サイバー攻撃の可視化について、その基本から具体的なツールの選び方、導入後の運用ポイントまで、セキュリティの専門家が徹底的に解説します。この記事を最後まで読めば、サイバー攻撃の可視化に関する疑問が解消され、自社が今すぐ取るべきアクションが明確になるはずです。

Q. なぜサイバー攻撃の可視化が必要なのですか?

「うちの会社は狙われないだろう」と考えていませんか?現代において、サイバー攻撃は企業の規模や業種を問わず、すべての組織にとって深刻な経営リスクとなっています。見えないところで進行する攻撃の脅威を正確に把握し、適切な対策を講じる第一歩が「可視化」です。この章では、なぜ今サイバー攻撃の可視化が不可欠なのか、その理由を詳しく解説します。

見えない脅威の現状:増加・巧妙化するサイバー攻撃

近年、サイバー攻撃の件数は増加の一途をたどっており、その手口もますます巧妙化しています。警察庁の発表によると、令和6年におけるランサムウェアの被害報告件数は222件と引き続き高水準で推移しています。 特に、対策が手薄になりがちな中小企業を狙った攻撃が増加傾向にあり、サプライチェーン全体に被害が及ぶ「サプライチェーン攻撃」も深刻な問題となっています。

攻撃者は、AIなどの最新技術を悪用して本物と見分けがつかないフィッシングメールを作成したり、ソフトウェアの脆弱性が発見されてから修正プログラムが提供されるまでのわずかな期間を狙う「ゼロデイ攻撃」を仕掛けたりと、常に防御の穴を突いてきます。 また、テレワークやクラウドサービスの普及により、企業の防御すべき範囲(アタックサーフェス)が拡大し、従来の境界線で内と外を分けるセキュリティ対策だけでは守りきれないのが現状です。

こうした目に見えない脅威が、いつ、どこから、どのように自社を狙っているのかを把握しなければ、有効な対策は打てません。だからこそ、ネットワーク内外の通信やデバイスの挙動を監視し、脅威を「見える化」することが極めて重要になるのです。

可視化がもたらす4つのメリットとは?

サイバー攻撃を可視化することは、単に攻撃を眺めるためではありません。企業のセキュリティレベルを飛躍的に向上させる、具体的かつ実践的なメリットがあります。主なメリットは以下の4つです。

| メリット | 概要 |

|---|---|

| 1. リアルタイムでの脅威検知と迅速な対応 | ネットワークやシステムを常に監視し、不正なアクセスやマルウェアの侵入といった異常な振る舞いを即座に検知します。攻撃の初期段階で脅威を発見できるため、被害が拡大する前に迅速な対応(インシデントレスポンス)が可能となり、被害を最小限に抑えることができます。 |

| 2. 攻撃の全体像と侵入経路の特定 | 攻撃がどこから始まり、どの端末を経由して、最終的にどこを狙っているのか、その一連の流れを視覚的に追跡できます。これにより、攻撃の根本原因を特定し、同じ手口による再発を防ぐための恒久的な対策を講じることが可能になります。 |

| 3. セキュリティ対策の効果測定と改善 | 導入しているセキュリティ製品や設定したルールが、実際にどれだけ攻撃を防いでいるのかを客観的なデータで評価できます。防御できている攻撃とすり抜けている攻撃を分析することで、自社のセキュリティにおける弱点を特定し、投資対効果の高い改善策を立案できます。 |

| 4. 組織全体のセキュリティ意識の向上 | 抽象的で分かりにくいサイバー攻撃の脅威を、グラフやマップなどで視覚的に示すことで、経営層から一般社員まで、誰もがリスクを直感的に理解できるようになります。「見えない脅威」が「見えるリスク」に変わることで、組織全体のセキュリティ意識が向上し、従業員一人ひとりの協力的な姿勢を引き出す効果が期待できます。 |

より詳細なセキュリティソリューションについて知りたい方は、各種対策をまとめた以下の資料もぜひご覧ください。

「三和コムテック Security Solution Book」をダウンロード

従来の対策だけでは不十分?可視化が防御の鍵となる理由

これまで多くの企業で主流だったのは、「境界型防御」と呼ばれるセキュリティモデルです。 これは、社内ネットワークと外部のインターネットの境界にファイアウォールなどの壁を設置し、「内側は安全、外側は危険」という前提で外部からの攻撃を防ぐ考え方です。

しかし、クラウドサービスの利用やテレワークの普及により、社内と社外の境界は曖昧になり、守るべきデータやシステムが境界線の外側にも存在するようになりました。 このような状況では、一度境界線の内側への侵入を許してしまうと、内部では比較的自由に活動できてしまう境界型防御には限界があります。

そこで重要になるのが、「何も信頼しない」を前提とする「ゼロトラスト」という新しい考え方です。 ゼロトラストでは、社内・社外を問わず、すべての通信やアクセスを疑い、その安全性を常に検証します。そして、このゼロトラスト・セキュリティを実現するための根幹をなすのが「可視化」なのです。

ネットワーク内部の通信状況や、各端末(PCやサーバー)の挙動、クラウドへのアクセスなどをすべて可視化し、監視・分析することで、初めて「信頼できないもの」の中から悪意のある活動を検知し、対処することが可能になります。可視化は、もはや単なる付加機能ではなく、現代のビジネス環境において企業の資産を守るための防御の鍵と言えるでしょう。

Q. サイバー攻撃にはどんな種類がありますか?

サイバー攻撃と一言でいっても、その目的や手口は多岐にわたります。攻撃者は、金銭の窃取、機密情報の入手、サービス提供の妨害など、さまざまな目的を達成するために、日々新たな攻撃手法を生み出しています。自社の情報資産を効果的に守るためには、まずどのような攻撃が存在するのかを知り、それぞれのリスクを正しく理解することが不可欠です。

ここでは、代表的なサイバー攻撃の種類を4つのカテゴリに分類し、それぞれの特徴や具体的な手口について詳しく解説します。

| 攻撃カテゴリ | 主な攻撃手法 | 目的 | 概要 |

|---|---|---|---|

| 標的型攻撃 | マルウェア(ランサムウェア等)、フィッシング詐欺 | 機密情報の窃取、金銭要求、システムの破壊 | 特定の組織や個人を狙い、巧妙な手口でウイルス感染や情報入力を誘導する攻撃。 |

| サービス妨害攻撃 | DDoS攻撃 | Webサイト・サーバーのダウン、サービス提供の妨害 | 複数のコンピュータから大量のデータを送りつけ、標的のサーバーを機能不全に陥らせる攻撃。 |

| Webサイトを狙った攻撃 | SQLインジェクション | データベース内の情報漏洩・改ざん、不正ログイン | Webアプリケーションの脆弱性を利用し、データベースを不正に操作する攻撃。 |

| 通信を盗み見る攻撃 | MITM攻撃(中間者攻撃) | 通信内容の盗聴、個人情報・認証情報の窃取 | 二者間の通信に割り込み、送受信されるデータを盗み見たり、改ざんしたりする攻撃。 |

標的型攻撃(マルウェア、フィッシング)

標的型攻撃とは、特定の企業や組織が持つ機密情報を狙って仕掛けられる、計画的かつ執拗なサイバー攻撃です。 不特定多数を狙う「ばらまき型」とは異なり、攻撃者は標的の業務内容や取引先、人間関係などを事前に詳しく調査し、業務に関係があるかのように装った巧妙な手口で接近してきます。 主な手口として「マルウェア」と「フィッシング」が挙げられます。

マルウェア

マルウェアとは、デバイスに損害を与えたり、情報を盗んだりするために作られた悪意のあるソフトウェアの総称です。標的型攻撃では、業務連絡を装ったメールの添付ファイルや、本文中のURLリンクをクリックさせることで、マルウェアに感染させようとします。 マルウェアには様々な種類がありますが、近年特に被害が深刻化しているのが「ランサムウェア」です。ランサムウェアに感染すると、パソコンやサーバー内のデータが暗号化されて利用できなくなり、元に戻すことと引き換えに身代金を要求されます。

フィッシング詐欺

フィッシング詐欺は、実在する金融機関やECサイト、社内システムなどを装った偽のWebサイトに誘導し、IDやパスワード、クレジットカード情報などの重要な個人情報を入力させて盗み出す手口です。 標的型攻撃で用いられるフィッシングは「スピアフィッシング」とも呼ばれ、標的の状況に合わせてカスタマイズされた、より巧妙な内容で騙そうとします。

サービス妨害攻撃(DDoS攻撃

DDoS(ディードス)攻撃は「Distributed Denial of Service attack(分散型サービス妨害攻撃)」の略で、マルウェアに感染させた多数のコンピュータ(ボットネット)から、標的のWebサイトやサーバーに対して一斉に大量のアクセスやデータを送りつける攻撃です。 処理能力を超える負荷をかけられたサーバーはダウンし、サービスを提供できない状態に陥ります。 攻撃元が多数に分散しているため、攻撃者の特定やアクセス元の遮断が困難であるという特徴があります。 目的は、企業のサービスを停止させることによる営業妨害や、攻撃停止を条件に金銭を要求する脅迫など多岐にわたります。

Webサイトを狙った攻撃(SQLインジェクション)

SQLインジェクションは、Webアプリケーションの脆弱性を悪用する攻撃手法の一つです。 Webサイトの入力フォームなどに、データベースを操作するための不正な命令文(SQL文)を注入(インジェクション)することで、データベースに保存されている情報を不正に取得したり、改ざん・削除したりします。 この攻撃により、顧客の個人情報やクレジットカード情報といった機密情報が大量に漏洩する事件が多数発生しています。 また、Webサイトの内容を書き換えられたり、マルウェアを拡散するための踏み台にされたりする被害も報告されています。

通信を盗み見る攻撃(MITM攻撃)

MITM(Man-in-the-Middle)攻撃は「中間者攻撃」とも呼ばれ、その名の通り、利用者とWebサービスなど、二者間の通信の間に攻撃者が割り込み、やり取りされる情報を盗聴・改ざんする攻撃です。 例えば、セキュリティ設定が不十分な公衆Wi-Fiなどを利用した際に、通信内容を盗み見られ、オンラインバンキングのID・パスワードや個人情報が盗まれるといった被害が考えられます。 利用者は正規の相手と通信していると思い込んでいるため、攻撃に気づくことが非常に困難です。

ここで紹介した以外にも、サイバー攻撃には様々な種類が存在し、その手口は日々巧妙化しています。最新の攻撃動向や具体的な対策についてより深く知りたい方は、専門家が解説するセミナーへの参加も有効です。セキュリティ関連の最新イベント・セミナー情報はこちらからご確認いただけます。

Q. サイバー攻撃を可視化するにはどうすればいいですか?

日々巧妙化・増加するサイバー攻撃から自社の情報資産を守るためには、攻撃の兆候をいち早く掴み、迅速に対応することが不可欠です。その鍵となるのが「サイバー攻撃の可視化」です。ここでは、可視化を実現するための具体的な方法について、ツールの種類や仕組み、そして無料で始められる情報収集のコツまで詳しく解説します。

可視化を実現するツールの種類と仕組み

サイバー攻撃の可視化は、専用のセキュリティツールを導入することで実現します。これらのツールは、ネットワーク内の様々な場所から情報を収集・分析し、攻撃の兆候や被害状況を人間が直感的に理解できる形で表示してくれます。代表的なツールには、以下のような種類があります。

| ツールの種類 | 主な監視対象 | 仕組みと特徴 |

|---|---|---|

| SIEM (Security Information and Event Management) |

サーバー、ネットワーク機器、セキュリティ製品など | 複数の機器からログ情報を集約し、一元的に管理・分析するプラットフォームです。ログ同士を関連付けて分析(相関分析)することで、単体の機器では見つけにくい巧妙な攻撃の兆候を検知します。組織全体のセキュリティ状況を俯瞰的に把握するのに適しています。 |

| NDR (Network Detection and Response) |

ネットワークトラフィック(通信) | ネットワークを行き交うすべての通信データを監視・分析します。AIや機械学習を用いて平時の通信状態を学習し、それとは異なる異常な通信パターン(マルウェアの通信や不正アクセスなど)をリアルタイムで検知します。ネットワーク全体を網羅的に監視できる点が強みです。 |

| EDR (Endpoint Detection and Response) |

PC、サーバーなどの端末(エンドポイント) | PCやサーバーといった個々の端末の操作ログや挙動を監視します。万が一マルウェアが端末に侵入してしまった場合でも、その後の不審な活動を検知し、迅速な隔離や調査を可能にします。侵入後の対策(事後対策)に重点を置いたツールです。 |

| 脆弱性診断ツール (アタックサーフェスマネジメント) |

Webアプリケーション、サーバー、ネットワーク機器 | 自社のシステムに存在するセキュリティ上の弱点(脆弱性)をスキャンし、攻撃を受ける可能性のある箇所を可視化します。攻撃者の視点で自社の弱点を洗い出し、事前に対策を講じることで、攻撃のリスクそのものを低減させることができます。 |

これらのツールはそれぞれ得意分野が異なるため、自社の環境や解決したい課題に応じて、単体または複数を組み合わせて導入することが、より強固なセキュリティ体制の構築に繋がります。自社に最適なツールがわからない場合は、各ソリューションの概要をまとめた資料を参考にしたり、専門家が解説するセミナーに参加したりするのも有効な手段です。三和コムテックでは、セキュリティに関する様々なイベント・セミナーを随時開催しておりますので、ぜひご活用ください。

無料で使える?リアルタイム攻撃マップと情報収集のコツ

本格的な可視化ツールの導入にはコストがかかりますが、世界のサイバー攻撃の動向を把握したり、最新の脅威情報を収集したりするためであれば、無料で利用できるサービスも非常に有用です。

CYBERTHREAT REAL-TIME MAP

セキュリティ企業のKaspersky社が提供する「CYBERTHREAT REAL-TIME MAP」は、世界中で発生しているサイバー攻撃の状況をリアルタイムで地図上に可視化するツールです。 攻撃元と攻撃先の国が光の線で結ばれ、攻撃の種類が色分けで表示されるため、どのような脅威がどこで活発になっているのかを直感的に把握できます。

ただし、これはあくまでKaspersky社の製品が検知した世界全体の攻撃状況を示すものであり、自社への直接的な攻撃を監視するものではない点には注意が必要です。主に、社員のセキュリティ意識向上のための啓発活動や、現在の脅威トレンドを大まかに把握する目的で活用するのが良いでしょう。

X(旧Twitter)の活用法

リアルタイムな情報収集においては、SNSの「X(旧Twitter)」も非常に有効なツールとなり得ます。国内外のセキュリティ専門家や研究者、公的機関(JPCERT/CCやIPAなど)、セキュリティベンダーなどが、最新の脆弱性情報や攻撃の発生状況、注意喚起などを即座に発信しています。

特定のハッシュタグ(例: #サイバー攻撃, #セキュリティ, #脆弱性)をフォローしたり、信頼できるアカウントをリスト化して情報収集を効率化したりするのがおすすめです。ただし、Xには不正確な情報や個人の憶測も含まれるため、必ず発信元を確認し、公的機関などの一次情報を参照することが重要です。

Q. おすすめの可視化ツールを教えてください

サイバー攻撃の可視化ツールは、国内外のベンダーから数多く提供されており、それぞれに特徴や得意分野があります。自社のセキュリティ課題や目的、運用体制に合ったツールを選ぶことが、効果的なセキュリティ対策の第一歩です。ここでは、目的別に代表的なツールを分類し、それぞれの特徴を詳しく解説します。

【総合評価】まず検討したい代表的なツールは?

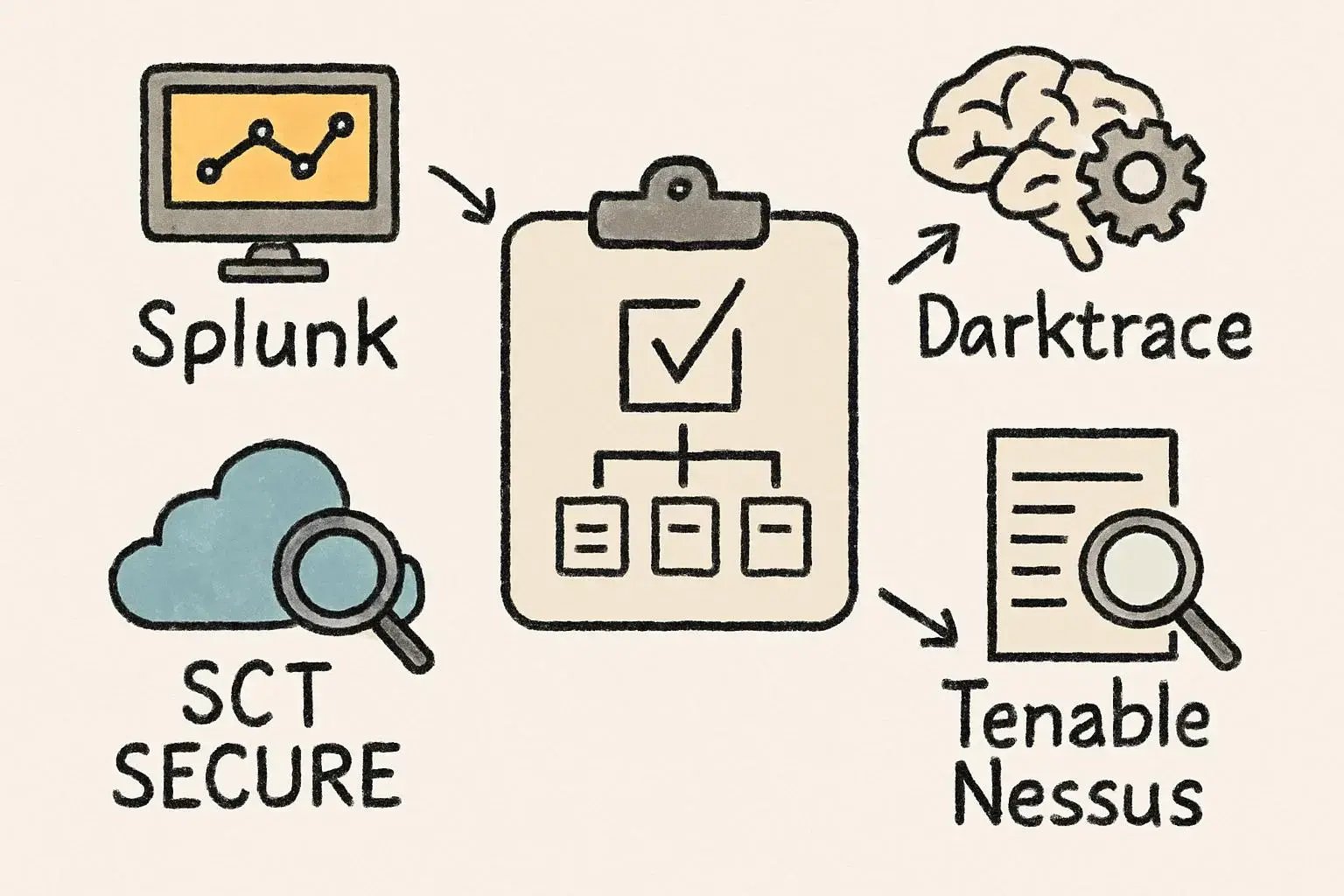

セキュリティ対策をどこから始めればよいか分からない、あるいは組織全体のセキュリティレベルを底上げしたい場合には、幅広いデータを収集・分析できる総合的なツールがおすすめです。ここでは、代表的な2つのツールを紹介します。

Splunk(データ分析基盤)

Splunkは、サーバーやネットワーク機器、アプリケーションなど、組織内に散在するあらゆるITシステムから生成されるログデータ(マシンデータ)を統合的に収集・分析するためのプラットフォームです。収集した膨大なデータをリアルタイムでインデックス化し、高速な検索、分析、可視化を実現します。セキュリティの観点では、不正アクセスの試み、マルウェアの活動、異常な通信といったインシデントの兆候を早期に検知し、迅速な対応を支援します。ダッシュボード機能を使えば、攻撃の状況やセキュリティの状態を直感的に把握することが可能です。

Darktrace(AIによる自己学習型防御)

Darktraceは、人間の免疫システムに着想を得た独自の「自己学習型AI」を用いて、ネットワーク内部の脅威をリアルタイムに検知・対処するソリューションです。導入すると、AIがネットワーク内のデバイスやユーザーの通常の通信パターン(定常状態)を自動的に学習します。そして、その平常パターンから逸脱するわずかな異常を検知することで、従来のシグネチャベースの対策では見つけられない未知のサイバー攻撃や内部不正の兆候を早期に捉えることができます。攻撃の様子は、3Dグラフィックで直感的に可視化されます。

【脆弱性対策】自社の弱点を見つけるツールは?

サイバー攻撃の多くは、OSやソフトウェアに存在する「脆弱性」を悪用して行われます。自社のシステムにどのような弱点があるかを正確に把握し、優先順位をつけて対策することは、セキュリティ強化の基本です。ここでは、脆弱性診断に優れたツールを紹介します。

自社のセキュリティ対策について、より具体的な情報を集めたい方は、最新のソリューションや事例が紹介されるイベント・セミナーへの参加もおすすめです。 セキュリティ関連イベント・セミナー情報をご確認ください。

SCT SECURE クラウドスキャン

「SCT SECURE クラウドスキャン」は、自社のWebサイトやネットワークに潜む脆弱性を定期的に診断するクラウド型のサービスです。専門的な知識がなくても、簡単な設定で診断を開始でき、診断結果は分かりやすいレポートで確認できます。クレジットカード業界のセキュリティ基準である「PCI DSS」のASVレベルに準拠した高い精度のスキャンが特徴で、信頼性が求められるシステムの診断にも適しています。クラウドサービスのため、自社でサーバーを構築・運用する必要がなく、手軽に継続的な脆弱性管理を始められます。

Tenable Nessus

Tenable Nessusは、世界中で広く利用されている業界標準とも言える脆弱性診断ツールです。20年以上の歴史を持ち、膨大な数の脆弱性チェック用のプラグイン(スクリプト)によって、OS、ミドルウェア、アプリケーションなど、幅広い対象の脆弱性を高精度に検出します。誤検出率の低さにも定評があり、診断結果の信頼性が高いのが特徴です。個人利用や小規模な環境向けには無料版(Nessus Essentials)も提供されており、脆弱性診断を試してみたい場合にも適しています。

Qualys

Qualysは、脆弱性管理、コンプライアンス遵守、Webアプリケーションセキュリティなどを統合したクラウドベースのセキュリティプラットフォームです。エージェントを導入することで、社内ネットワークやクラウド環境にあるIT資産を自動的に検出し、継続的な脆弱性スキャンを実行します。検出された脆弱性は、リアルタイムの脅威情報と照らし合わせてリスクレベルが評価され、優先順位付けされるため、効率的な対策が可能です。ダッシュボードで組織全体のセキュリティ状況を一覧でき、多角的な視点からリスクを可視化します。

VEX

VEX (Vulnerability EXplorer) は、Webアプリケーションの脆弱性診断に特化した純国産のツールです。SQLインジェクションやクロスサイトスクリプティングといった典型的な攻撃から、日本の開発環境に特有の問題まで、幅広い脆弱性を高い精度で検出します。ブラウザ操作を記録するだけで診断シナリオを自動作成できるなど、操作性に優れており、専門家でなくても本格的な診断が可能です。開発段階から運用段階まで、ライフサイクル全体で活用することで、セキュアなWebアプリケーション開発を支援します。

【最新情報収集】世界の脅威動向を知るには?

巧妙化するサイバー攻撃から自社を守るためには、自社の状況だけでなく、世界でどのような攻撃が流行しているのか、どのような脆弱性が狙われているのかといった「脅威インテリジェンス」を収集し、対策に活かすことが重要です。

IBM X-Force Exchange

IBM X-Force Exchangeは、IBMが提供するクラウドベースの脅威インテリジェンス共有プラットフォームです。世界中のセキュリティ専門家や研究者から集められた最新の脅威情報(マルウェア、脆弱性、悪意のあるIPアドレスなど)が集約されており、誰でも無料でアクセスできます。自社で観測した不審なIPアドレスやファイルハッシュ値を検索することで、それが既知の脅威かどうかを即座に確認できます。また、特定の業界を狙った攻撃キャンペーンや、新たな攻撃手法に関する詳細なレポートも公開されており、戦略的なセキュリティ対策の立案に役立ちます。

ここで紹介したツール以外にも、サイバー攻撃の動向をリアルタイムで地図上に可視化する「CYBERTHREAT REAL-TIME MAP」のようなサービスもあります。これらは、セキュリティの専門家でなくても、世界中で常に攻撃が発生していることを視覚的に理解するのに役立ちます。

より詳しいセキュリティ用語や最新の脅威については、以下の資料もご活用ください。

三和コムテックが提供する最新ブログ無料購読

分かりやすいセキュリティ用語集

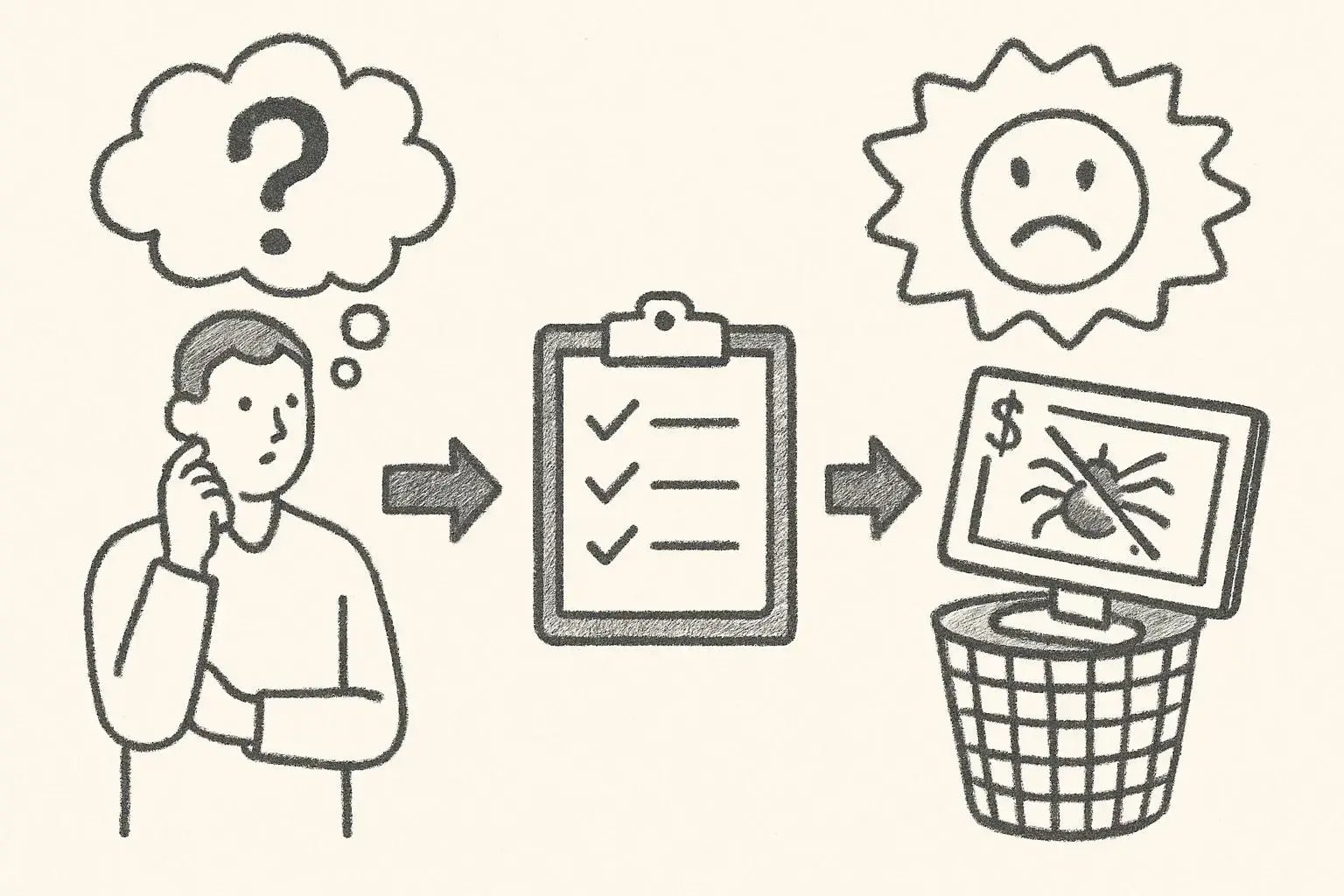

Q. ツール導入で失敗しないためのポイントは?

サイバー攻撃可視化ツールは、導入すれば終わりというわけではありません。自社の環境や目的に合わないツールを選んでしまうと、「高価なツールを導入したのに、うまく使いこなせない」「期待した効果が得られなかった」といった事態に陥りかねません。ここでは、ツール導入で失敗しないために押さえておくべき3つの重要なポイントを解説します。

目的は明確になっていますか?

まず最も重要なのは、「何のために可視化ツールを導入するのか」という目的を明確にすることです。目的が曖昧なままでは、数あるツールの中から自社に最適なものを選ぶことは困難です。 例えば、以下のように具体的な目的を設定することが成功の鍵となります。

- インシデント対応の迅速化:攻撃の兆候をリアルタイムに検知し、被害が拡大する前に迅速に対応できる体制を整えたい。

- 潜在的な脅威の発見:自社のネットワーク内に潜む未知のマルウェアや、不正な通信を早期に発見したい。

- コンプライアンス・監査対応:特定のセキュリティ基準(PCI DSSなど)を満たすために、アクセスログや操作ログを可視化し、レポートとして提出できるようにしたい。

- 経営層への報告:サイバー攻撃の状況を専門家でなくても直感的に理解できる形で可視化し、セキュリティ投資の必要性を説明したい。

- 従業員のセキュリティ意識向上:実際に発生している攻撃を可視化することで、全社的なセキュリティ意識を高めるための教材として活用したい。

自社が抱えるセキュリティ上の課題を洗い出し、ツール導入によって何を解決したいのかを具体化することで、必要な機能やツールの種類が自ずと見えてきます。

機能、コスト、運用体制は自社に合っていますか?

導入目的が明確になったら、次は具体的なツール選定です。その際には、「機能」「コスト」「運用体制」の3つの観点から、自社に合っているかを総合的に判断する必要があります。

ツールの機能比較

可視化ツールと一言で言っても、製品によって機能は様々です。 目的を達成するために、どのような機能が必要かをリストアップし、各ツールがそれを満たしているか比較検討しましょう。

| 比較項目 | 確認すべきポイント |

|---|---|

| 検知・分析機能 | リアルタイムでの脅威検知は可能か。既知の攻撃だけでなく、未知の脅威(ゼロデイ攻撃など)を検知する仕組み(AI、機械学習など)はあるか。攻撃の侵入経路や影響範囲を特定できるか。 |

| 可視化・レポート機能 | ダッシュボードは見やすいか。専門家でなくても攻撃状況を直感的に理解できるか。定期的なレポートや、監査対応用のレポートを自動生成できるか。 |

| 対応範囲 | オンプレミス、クラウド、エンドポイント(PC、サーバー)など、自社が監視したい環境を網羅しているか。 |

| 連携機能 | 既存のファイアウォールやSIEM(Security Information and Event Management)など、他のセキュリティ製品と連携できるか。 |

| サポート体制 | 導入時の支援や、導入後の問い合わせに対応してくれるか。日本語でのサポートは受けられるか。 |

コストの検討

ツールのコストは、初期費用だけでなく、長期的な運用コスト(TCO:総所有コスト)で考えることが重要です。- 初期費用:ライセンス購入費、導入支援コンサルティング費用など。

- 運用費用:年間保守費用、ライセンス更新費用、バージョンアップ費用、ツールを運用するための人件費など。

単に価格が安いという理由だけで選ぶのではなく、必要な機能が揃っており、予算内で継続的に運用できるか という費用対効果の観点から判断しましょう。

運用体制の確認

高性能なツールを導入しても、それを使いこなせる人材がいなければ意味がありません。 ツールから発せられるアラートが何を意味するのかを分析し、適切に対応できる専門知識を持った担当者が必要になります。社内に専門の担当者を配置できるか、あるいはSOC(Security Operation Center)サービスなどを活用して運用をアウトソースするかなど、自社の状況に合わせて無理のない運用体制を事前に計画しておくことが不可欠です。

導入後の運用計画は立てていますか?

ツールの導入はゴールではなく、セキュリティ強化のスタートラインです。 導入後にツールを形骸化させないためには、具体的な運用計画を立てておくことが極めて重要です。

運用のルール化と体制構築

まず、ツールが検知したアラートにどう対応するかのワークフローを明確に定めます。- アラートのトリアージ:アラートの重要度を誰がどのように判断するのか。

- インシデント対応:重大なインシデントと判断した場合、誰に報告し、どのような手順で対応するのか(エスカレーションルール)。

- 定期的なレビュー:検知された脅威の傾向を定期的に分析し、セキュリティポリシーやツールの設定を見直す会議体を設ける。

継続的なチューニング

導入初期は、環境によって誤検知や過剰なアラートが発生することがあります。そのまま放置すると、本当に重要なアラートが埋もれてしまう「アラート疲れ」を引き起こしかねません。 自社の環境に合わせて設定を最適化(チューニング)し、検知精度を継続的に改善していく運用が求められます。

これらの運用計画を事前にしっかりと立てることで、サイバー攻撃可視化ツールを最大限に活用し、企業のセキュリティレベルを継続的に向上させることができます。

セキュリティ運用に関する最新の動向やノウハウを収集し続けることも重要です。三和コムテックでは、セキュリティに関する最新のブログ記事を定期的に配信しています。ぜひ無料購読をご検討ください。

三和コムテックが提供する最新ブログ無料購読

また、記事中に登場した専門用語について、より詳しく知りたい方はこちらの用語集もご活用ください。

分かりやすいセキュリティ用語集

よくある質問(FAQ)

サイバー攻撃の可視化で、具体的に何が見えるようになるのですか?

ネットワーク内外の通信状況、不審な挙動、マルウェアの侵入経路、攻撃の予兆、脆弱性のある箇所などがリアルタイムまたは履歴として可視化されます。これにより、「誰が」「いつ」「どこから」「どこへ」「何をしたか」を正確に把握できるようになり、インシデントの早期発見や迅速な原因究明が可能になります。

無料のリアルタイム攻撃マップだけで対策は十分ですか?

いいえ、十分ではありません。リアルタイム攻撃マップは、世界中の攻撃動向を視覚的に把握し、セキュリティ意識を高める上では非常に有用です。しかし、それだけでは自社のネットワークが具体的にどのような脅威に晒されているかを把握することはできません。自社環境に特化した防御を行うためには、本記事で紹介したような専門的な可視化ツールの導入が不可欠です。

可視化ツールを導入する際の費用はどれくらいかかりますか?

ツールの種類、監視対象の規模(デバイス数やデータ量)、必要な機能、サポート体制などによって費用は大きく異なります。クラウド型で月額数万円から利用できるものもあれば、大規模なシステムでは年間数百万円以上かかる場合もあります。まずは自社の予算と必要な要件を洗い出し、複数のベンダーから見積もりを取ることをおすすめします。

中小企業でもサイバー攻撃の可視化は必要なのでしょうか?

はい、必要です。近年、サプライチェーン攻撃のように、セキュリティ対策が比較的脆弱な中小企業を踏み台にして、取引先の大企業を狙う攻撃が増加しています。企業規模に関わらず、すべての企業が攻撃対象となりうるため、可視化による対策は非常に重要です。クラウド型など、中小企業でも導入しやすい価格帯のツールも増えています。

可視化ツールとファイアウォールの違いは何ですか?

ファイアウォールは、事前に設定したルールに基づき、不正な通信を「防御」することに特化したツールです。一方、可視化ツールは、ネットワーク全体の通信を「監視・分析」し、ファイアウォールをすり抜けて侵入した脅威や内部の不審な動きを「検知」する役割を担います。両者は役割が異なり、組み合わせて利用することで、より強固なセキュリティ体制を構築できます。

AIを活用した可視化ツールのメリットは何ですか?

AIを活用したツールは、膨大な通信データの中から、人手では見つけられないような微細な攻撃の予兆や未知の脅威を自動で検知できる点が最大のメリットです。正常な通信パターンを自己学習し、そこから逸脱する異常な振る舞いをリアルタイムで警告するため、セキュリティ担当者の負担を大幅に軽減し、検知精度を向上させることができます。

まとめ

本記事では、サイバー攻撃の可視化が必要な理由から、具体的な手法、ツールの選び方までを網羅的に解説しました。日々巧妙化・増加するサイバー攻撃の脅威は、もはや「見えない敵」ではありません。適切なツールを用いて「可視化」することで、その動きを正確に捉え、対策を講じることが可能です。

サイバー攻撃の可視化がもたらす最大のメリットは、インシデントの早期発見や迅速な原因究明に留まりません。自社のセキュリティ上の弱点を客観的に把握し、継続的な改善につなげることで、プロアクティブ(事前対策的)で強固なセキュリティ体制を構築できる点にあります。これが、従来の対策だけでは不十分であり、可視化が防御の鍵となる結論です。

成功のポイントは、「なぜ可視化するのか」という目的を明確にし、自社の規模や運用体制に合ったツールを慎重に選定し、導入後の運用計画までしっかりと立てることです。何から手をつければ良いか分からない、自社に最適なツールがどれか判断できない、といったお悩みをお持ちの場合は、ぜひ一度専門家にご相談ください。

より包括的なソリューションや製品情報にご興味のある方は、ぜひ「三和コムテック Security Solution Book」をダウンロードしてご覧ください。また、最新の脅威動向や対策を専門家から直接学べる「セキュリティ関連イベント・セミナー情報」も随時更新しております。日々の情報収集には「三和コムテックが提供する最新ブログ無料購読」や、専門用語の理解を深める「分かりやすいセキュリティ用語集」もぜひご活用ください。

セキュリティソリューションプロダクトマネージャー OEMメーカーの海外営業として10年間勤務の後、2001年三和コムテックに入社。

新規事業(WEBセキュリティ ビジネス)のきっかけとなる、自動脆弱性診断サービスを立ち上げ(2004年)から一環して、営業・企画面にて参画。 2009年に他の3社と中心になり、たち上げたJCDSC(日本カードセキュリティ協議会 / 会員企業422社)にて運営委員(現在,運営委員長)として活動。PCIDSSや非保持に関するソリューションやベンダー、また関連の審査やコンサル、などの情報に明るく、要件に応じて、弊社コンサルティングサービスにも参加。2021年4月より、業界誌(月刊消費者信用)にてコラム「セキュリティ考現学」を寄稿中。

- トピックス:

- セキュリティ

- 関連トピックス:

- 監視ツール