近年、ソフトウェアの脆弱性を狙ったサイバー攻撃が深刻化し、自社だけでなく取引先にも被害を及ぼす「ソフトウェアサプライチェーン攻撃」が世界中で急増しています。このような脅威から自社の製品やサービスを守るため、ソフトウェアを構成する部品を一覧化した「SBOM(エスボム/Software Bill of Materials)」の重要性が急速に高まっています。

この記事でわかること

- SBOMが「ソフトウェアの成分表」と呼ばれる理由とその重要性

- SBOM導入で得られるセキュリティ強化やライセンス管理などのメリット

- 初心者でも実践できるSBOMの具体的な導入ステップ

- 自社に合ったSBOM管理ツールを選ぶための6つのチェックポイント

- SPDXやCycloneDXなど代表的なSBOMフォーマットの違いと選び方

本記事では、SBOMとは何かという基本的な知識から、なぜ今必要なのか、具体的な導入手順、そして失敗しないツールの選び方まで、専門知識がない方にも分かりやすく徹底解説します。SBOMの導入は、もはや一部の先進的な企業だけのものではありません。ソフトウェアの安全性を確保し、顧客や取引先からの信頼を得るために、すべてのソフトウェア開発・提供企業にとって不可欠な取り組みとなっています。SBOMについて「何から手をつければ良いかわからない」とお悩みの方は、ぜひこの記事を最後までご覧ください。

SBOMとは?ソフトウェアの「成分表」をわかりやすく解説

SBOM(エスボム)とは「Software Bill of Materials」の略称で、日本語では「ソフトウェア部品表」と訳されます。これは、一つのソフトウェアを構成するすべてのコンポーネント(部品)やライブラリ、それらのバージョン、ライセンス情報、依存関係などを一覧化したリストのことです。

食品に原材料やアレルギー物質が表示されている「成分表示ラベル」をイメージすると分かりやすいでしょう。あのラベルを見れば、どんな材料が使われているかが一目でわかります。SBOMは、そのソフトウェア版と考えることができます。開発者はもちろん、ソフトウェアを利用するユーザーも、そのソフトウェアが「何でできているのか」を正確に把握できるようになります。

現代のソフトウェア開発では、オープンソースソフトウェア(OSS)やサードパーティ製のライブラリを組み合わせて開発するのが一般的です。これにより開発効率は飛躍的に向上しましたが、一方でソフトウェアの構成が複雑化し、どんな部品が使われているのかを正確に把握することが困難になるという課題も生まれました。SBOMは、この課題を解決し、ソフトウェアの透明性を確保するために不可欠なものとなっています。

SBOMの基本構成要素とは?

SBOMに何を記載すべきかについては、米国のNTIA(国家電気通信情報局)が発行したガイドラインで「最小要件」が定義されています。これは、SBOMが効果的に機能するために最低限含まれるべき情報を示したもので、主に以下の3つの要素で構成されています。

| 構成要素 | 概要 | 含まれる情報の例 |

|---|---|---|

| データフィールド(Data Fields) | ソフトウェアを構成する各コンポーネントを識別するための基本的な情報。 | サプライヤー名、コンポーネント名、バージョン、一意の識別子、依存関係、SBOM作成者など。 |

| 自動化のサポート(Automation Support) | SBOMのデータを組織間で円滑にやり取りし、機械的に処理できるようにするためのフォーマットに関する要件。 | SPDX、CycloneDX、SWIDタグといった標準化されたフォーマットのいずれかに対応していること。 |

| プラクティスとプロセス(Practices and Processes) | SBOMをどのように生成し、共有し、更新していくかという運用に関する要件。 | SBOMの更新頻度、配布方法、アクセス制御の方針など。 |

これらの要素を網羅することで、SBOMは単なる部品リストではなく、ソフトウェアサプライチェーン全体で活用できる信頼性の高い情報基盤となるのです。

なぜ今SBOMが注目されているの?

近年、SBOMの重要性が急速に高まっています。その背景には、ソフトウェア開発のあり方の変化と、それに伴う新たなセキュリティリスクの増大があります。ここでは、SBOMが注目されるに至った3つの主要な動向について解説します。

深刻化するソフトウェアサプライチェーン攻撃

SBOMが注目される最大の理由の一つが、ソフトウェアサプライチェーン攻撃の増加と深刻化です。サプライチェーン攻撃とは、ターゲットの組織へ直接攻撃するのではなく、その組織が利用しているソフトウェアやサービス、取引先など、セキュリティ対策が手薄になりがちな供給網(サプライチェーン)の弱点を狙う攻撃手法です。

特に、ソフトウェアの開発過程で利用されるOSSやライブラリに悪意のあるコードを混入させる攻撃は、広範囲に影響を及ぼします。記憶に新しい例として、世界中のシステムに影響を与えた「Log4j」の脆弱性問題や、政府機関にも被害が及んだ「SolarWinds社」へのサイバー攻撃などが挙げられます。これらの事件では、多くの組織が自社のシステムに脆弱なコンポーネントが含まれているかどうかの特定に時間を要し、対応が後手に回りました。

SBOMがあれば、こうした事態が発生した際に、影響を受けるソフトウェアを迅速に特定し、被害を最小限に食い止めるための初動対応を素早く行うことができます。このように、SBOMはソフトウェアサプライチェーン全体のセキュリティを強化する上で極めて重要な役割を担っています。

アメリカやEUでの法制化の動き

SBOMの重要性は、各国の政策にも反映されています。特に大きなきっかけとなったのが、2021年5月に米国バイデン政権が発令した「国家のサイバーセキュリティの改善に関する大統領令(EO 14028)」です。この大統領令では、米連邦政府にソフトウェアを納入する企業に対し、SBOMの提出を求めることが盛り込まれました。これにより、米国ではSBOMの導入が事実上の標準となりつつあります。

また、欧州(EU)でも「サイバーレジリエンス法(CRA)」の制定が進められており、EU市場でデジタル製品を販売する事業者に対して、脆弱性管理の一環としてSBOMの作成・提供が義務付けられる見込みです。このように、SBOMはグローバルな取引における必須要件となりつつあり、世界中でビジネスを展開する日本企業にとっても対応が急務となっています。

日本(経済産業省)の取り組み

こうした国際的な動向を受け、日本国内でもSBOMへの関心が高まっています。経済産業省は、ソフトウェアのセキュリティ確保と管理を推進するため、2023年7月に「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」を公開しました。さらに、2024年8月には内容を拡充したVer.2.0を発表し、企業がSBOMを導入するメリットや具体的なプロセス、取引モデルなどを提示しています。

現時点で日本国内での法的な義務化には至っていませんが、政府がSBOMの導入を強力に後押ししていることは明らかです。今後、政府調達や重要インフラ分野から導入が進み、将来的にはより広い業界でSBOMの提出が求められるようになると予測されています。

自社のソフトウェアセキュリティを強化し、ビジネスチャンスを逃さないためにも、早期のSBOM導入検討が重要です。より詳細なセキュリティ対策にご興味のある方は、三和コムテックが提供する各種ソリューションをまとめた「三和コムテック Security Solution Book」もぜひご覧ください。

SBOM導入で何が変わる?4つのメリットを解説

SBOMを導入することは、単にソフトウェアの構成をリスト化するだけではありません。セキュリティの強化、コンプライアンスの遵守、そして開発プロセスの効率化といった、企業活動の根幹に関わる多くのメリットをもたらします。ここでは、SBOM導入によって具体的に何が変わるのか、4つの主要なメリットを詳しく解説します。

セキュリティ脆弱性をいち早く見つけられる?

SBOMの導入による最大のメリットの一つが、セキュリティ脆弱性の迅速な特定と対応です。 現代のソフトウェアは、多数のオープンソースソフトウェア(OSS)やサードパーティ製のコンポーネントを組み合わせて作られており、その一つ一つに脆弱性が潜んでいる可能性があります。

SBOMがあれば、ソフトウェアを構成する全てのコンポーネントが「成分表」として明確にリストアップされます。そのため、「Log4j」のような重大な脆弱性が公表された際も、自社のどの製品が影響を受けるのかを即座に特定し、迅速に対策を講じることが可能になります。 これまで手作業で行っていた影響範囲の調査にかかる時間とコストを大幅に削減し、サイバー攻撃を受けるリスクを最小限に抑えることができるのです。

ライセンス違反のリスクを減らせる?

オープンソースソフトウェア(OSS)は開発効率を飛躍的に向上させる一方で、その利用にはライセンスの遵守が不可欠です。しかし、利用するOSSの種類が増え、その依存関係が複雑になるにつれて、意図せずライセンス違反を犯してしまうリスクが高まります。

SBOMは、各コンポーネントのライセンス情報を一覧で管理できるため、ライセンス違反のリスクを大幅に低減します。 例えば、「GPL」のように派生ソフトウェアのソースコード開示を求めるライセンスを持つコンポーネントを意図せず使用してしまうといった事態を未然に防ぎます。コンプライアンス遵守を徹底することで、法的なトラブルを回避し、企業の信頼性を守ることにも繋がります。

取引先との信頼関係が深まる?

ソフトウェアサプライチェーンが複雑化する現代において、取引先に対して自社製品の透明性と安全性を証明することは極めて重要です。アメリカの政府機関へのソフトウェア納入にSBOMの提出が義務付けられたように、今やSBOMは国際的な取引における信頼の証となりつつあります。

SBOMを提出することで、自社ソフトウェアがどのようなコンポーネントで構成され、既知の脆弱性に対して適切な管理が行われていることを客観的に示すことができます。 これにより、顧客やパートナー企業は安心してそのソフトウェアを利用でき、結果として企業間の信頼関係がより強固なものになります。特にセキュリティ要件の厳しい業界では、SBOMの有無が取引の条件となるケースも増えていくでしょう。

ソフトウェアの品質管理が楽になる?

SBOMは、ソフトウェアの品質管理プロセス全体を効率化し、高度化させる効果も持っています。ソフトウェアに含まれる全てのコンポーネントとそのバージョンが正確に把握できるため、不具合が発生した際に原因となるコンポーネントを迅速に特定し、修正対応をスムーズに行うことができます。

さらに、開発プロセスにおいても、古かったり非推奨であったりするバージョンのコンポーネントの使用を未然に防ぐことが可能です。これにより、技術的負債の蓄積を防ぎ、ソフトウェア全体の品質と保守性を長期的に向上させることができます。結果として、開発チームはより創造的な作業に集中できるようになり、生産性の向上にも繋がるのです。

SBOMはどんな場面で使われるの?具体的な利用シーン

SBOMは、ソフトウェアのライフサイクル全体、つまり開発から調達、運用、廃棄に至るまでの様々な場面で重要な役割を果たします。ソフトウェアを構成する部品が明確になることで、これまで見えにくかったリスクへの対処が容易になるためです。ここでは、具体的な利用シーンを「提供」「選定」「運用」の3つの視点から詳しく解説します。

ソフトウェアを提供する時

ソフトウェアの開発者やベンダーにとって、SBOMは自社製品の透明性と信頼性を顧客に示すための重要なツールです。自社製品がどのようなコンポーネントで構成されているかを明確に開示することで、顧客からの信頼を獲得しやすくなります。

特に、アメリカの政府機関にソフトウェアを納入する際には大統領令によりSBOMの提出が求められるなど、国際的な取引においてSBOMは必須の文書となりつつあります。EUでも同様の規制が検討されており、今後グローバルにビジネスを展開する上でSBOMへの対応は不可欠です。

また、製品に含まれるオープンソースソフトウェア(OSS)のライセンス情報を正確に提示することで、顧客が意図せずライセンス違反を犯すリスクを低減できます。これは、顧客に対する責任ある姿勢を示すことにも繋がります。

ソフトウェアを選ぶ時

ソフトウェアを導入する企業にとって、SBOMは調達段階でのリスク評価に極めて有効です。導入候補のソフトウェアにどのようなコンポーネントが使われているか事前に把握することで、潜在的な脆弱性やライセンス違反のリスクを評価できます。

例えば、過去に深刻な脆弱性が発見されたコンポーネントが含まれていないか、あるいは自社のポリシーに反するライセンス形態のOSSが利用されていないかなどを、導入前に確認できます。これにより、セキュリティインシデントや法的なトラブルを未然に防ぎ、より安全なソフトウェアを選定することが可能になります。

ソフトウェアを運用する時

ソフトウェアの運用段階では、SBOMは継続的な脆弱性管理と迅速なインシデント対応の要となります。2021年に発見された「Log4Shell」のように、多くのソフトウェアで利用されているコンポーネントに深刻な脆弱性が発見された際、SBOMがあれば迅速な対応が可能です。

SBOMを参照することで、自組織で運用しているシステムの中に脆弱性のあるコンポーネントが含まれているかを即座に特定し、影響範囲を把握できます。 これにより、対応の優先順位付けやパッチの適用などを効率的に進められ、サイバー攻撃を受けるリスクを最小限に抑えることができます。手作業での調査に比べて、脆弱性管理にかかる工数を大幅に削減できるという報告もあります。

下の表は、各利用シーンにおける関係者とSBOMの主な活用方法をまとめたものです。

| 利用シーン | 主な関係者 | SBOMの主な活用方法 |

|---|---|---|

| ソフトウェアを提供する時 | 開発者、ベンダー、品質保証部門 |

|

| ソフトウェアを選ぶ時 | 調達部門、情報システム部門、セキュリティ担当者 |

|

| ソフトウェアを運用する時 | 運用管理者、CSIRT、セキュリティアナリスト |

|

このように、SBOMはソフトウェアに関わる様々な立場の担当者にとって、セキュリティとコンプライアンスを確保し、業務を効率化するための重要な情報基盤となります。最新のセキュリティ動向に関心のある方は、定期的に開催されるセキュリティ関連イベント・セミナー情報をチェックすることをおすすめします。

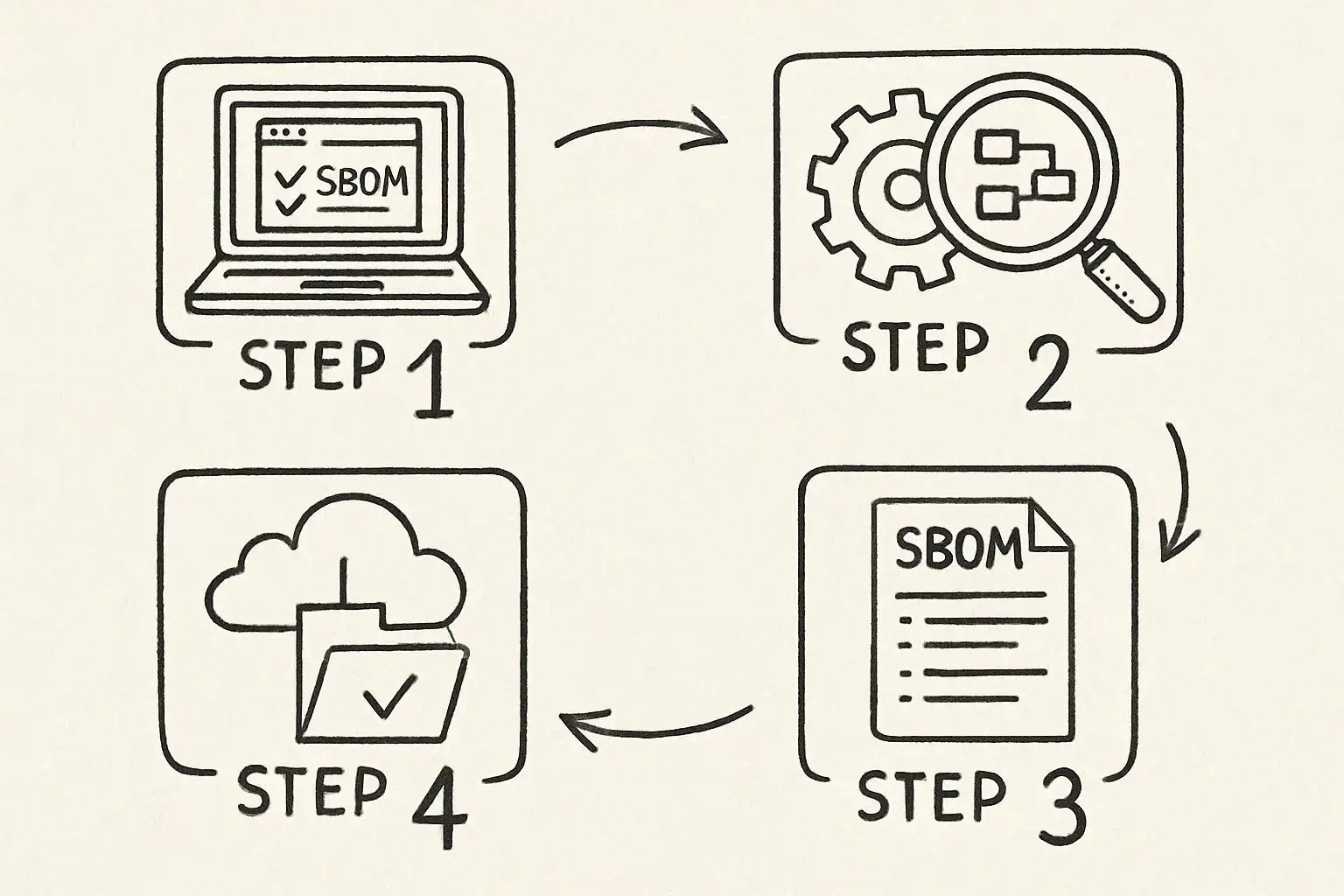

SBOM導入の具体的なステップ【初心者でも安心】

SBOMの重要性を理解しても、実際に何から手をつければ良いのか分からない、という方も多いのではないでしょうか。この章では、SBOM導入の具体的な4つのステップを、初心者の方にも分かりやすく解説します。経済産業省が公開している「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」も参考にしながら、自社の状況に合わせて進めていきましょう。

Step1: まずは何から始める?SBOMツールの選定

SBOM導入の第一歩は、自社の目的や開発環境に合ったSBOMツールを選定することです。SBOMの生成や管理は手作業でも不可能ではありませんが、膨大な手間と時間がかかり、ヒューマンエラーのリスクも高まります。そのため、専用ツールの活用が不可欠です。

SBOMツールには、オープンソースソフトウェア(OSS)として無償で利用できるものから、手厚いサポートが受けられる有償の商用ツールまで様々です。それぞれの特徴を理解し、自社にとって最適なツールを選びましょう。

| 選定ポイント | 確認すべき内容 |

|---|---|

| 対応フォーマット | SPDXやCycloneDXといった標準的なフォーマットに対応しているか。取引先から指定されたフォーマットがある場合は、それに対応可能かを確認します。 |

| 解析対象・精度 | 自社が利用しているプログラミング言語やフレームワーク、パッケージマネージャーに対応しているか。ソースコードだけでなく、コンテナイメージやバイナリファイルも解析できるかを確認します。 |

| 機能 | SBOMの生成機能に加えて、脆弱性情報のスキャン、ライセンスのコンプライアンスチェック、CI/CDツールとの連携など、自社が必要とする機能が備わっているかを確認します。 |

| 使いやすさ | ダッシュボードの視認性やレポートの分かりやすさなど、専門知識がない担当者でも直感的に操作できるか。 |

| コスト | 初期導入費用だけでなく、ライセンス費用やメンテナンス費用などのランニングコストも考慮し、予算内で運用可能かを確認します。 |

| サポート体制 | 導入時の技術支援や、運用開始後の問い合わせ対応、日本語でのサポートが受けられるかなどを確認します。 |

まずは小規模なプロジェクトで無料ツールを試してみて、SBOMでどのような情報が得られるのかを体験し、自社の要件を明確にしてから本格的なツール選定に入るのも良い方法です。

Step2: ソフトウェアの構成要素を解析

利用するツールが決まったら、次に対象となるソフトウェアの構成要素を解析します。これは、ソフトウェアに含まれる全てのコンポーネント(ライブラリ、フレームワーク、モジュールなど)を洗い出し、それぞれの情報を特定する作業です。このプロセスは、ソフトウェア構成分析(SCA: Software Composition Analysis)とも呼ばれます。

具体的には、選定したSBOMツールを使って、アプリケーションのソースコードリポジトリやビルドされた成果物、コンテナイメージなどをスキャンします。ツールは自動的に以下のような情報を検出・特定します。

- コンポーネントの名称

- バージョン情報

- ライセンスの種類(MIT、Apache 2.0、GPLなど)

- サプライヤー(開発元)

- コンポーネント間の依存関係

- 既知の脆弱性情報(CVE)

この解析作業によって、これまで把握しきれていなかったコンポーネントや、意図せず利用していた「推移的依存関係」(利用しているコンポーネントが、さらに別のコンポーネントを利用している関係)が明らかになります。ソフトウェアの「中身」を正確に可視化することが、効果的な脆弱性管理やライセンス管理の基礎となります。

Step3: SBOMを作成する

構成要素の解析が完了したら、その結果を基にSBOMを作成します。多くのSBOMツールでは、解析結果をSPDXやCycloneDXといった標準フォーマットのファイルとして出力する機能を備えています。

出力されるファイル形式は、JSON、XML、YAML、タグ・バリュー形式などツールによって様々ですが、いずれも機械判読可能な形式になっており、他のシステムとの連携が容易です。このSBOMファイルが、ソフトウェアの「成分表」そのものとなります。

作成されたSBOMには、Step2で解析したコンポーネント名、バージョン、ライセンス、サプライヤー、依存関係といった詳細な情報が網羅的に記載されます。これにより、誰でもソフトウェアの構成内容を正確に把握し、潜在的なリスクを評価できる状態になります。

Step4: 作成して終わりじゃない!SBOMの運用方法とは?

SBOMは一度作成したら終わりではありません。ソフトウェアが更新され続ける限り、その内容を継続的に維持・管理していく「運用」が極めて重要です。

効果的なSBOM運用のポイントは以下の通りです。

- CI/CDパイプラインへの統合による自動化

ソフトウェアのビルドやデプロイのプロセスにSBOMの生成・更新を組み込み、自動化します。これにより、開発者がコードを変更するたびに、常に最新のSBOMが維持されるようになり、手動での更新漏れを防ぎます。 - 継続的な脆弱性監視

作成したSBOMを脆弱性データベースと定期的に照合し、新たな脆弱性が発見された際に迅速に検知できる体制を構築します。脆弱性が発見された場合は、SBOMを利用して自社のソフトウェアが影響を受けるかどうかを即座に特定し、対策を講じます。 - SBOMの保管と共有

生成したSBOMは、バージョン管理システムや専用の管理ツールで安全に保管します。そして、顧客や取引先、監査担当者など、必要に応じて関係者とスムーズに共有できる仕組みを整えておくことが、サプライチェーン全体での信頼性向上に繋がります。

このように、SBOMを開発ライフサイクルの一部として定着させ、継続的に活用していくことが、ソフトウェアのセキュリティと透明性を維持する鍵となります。

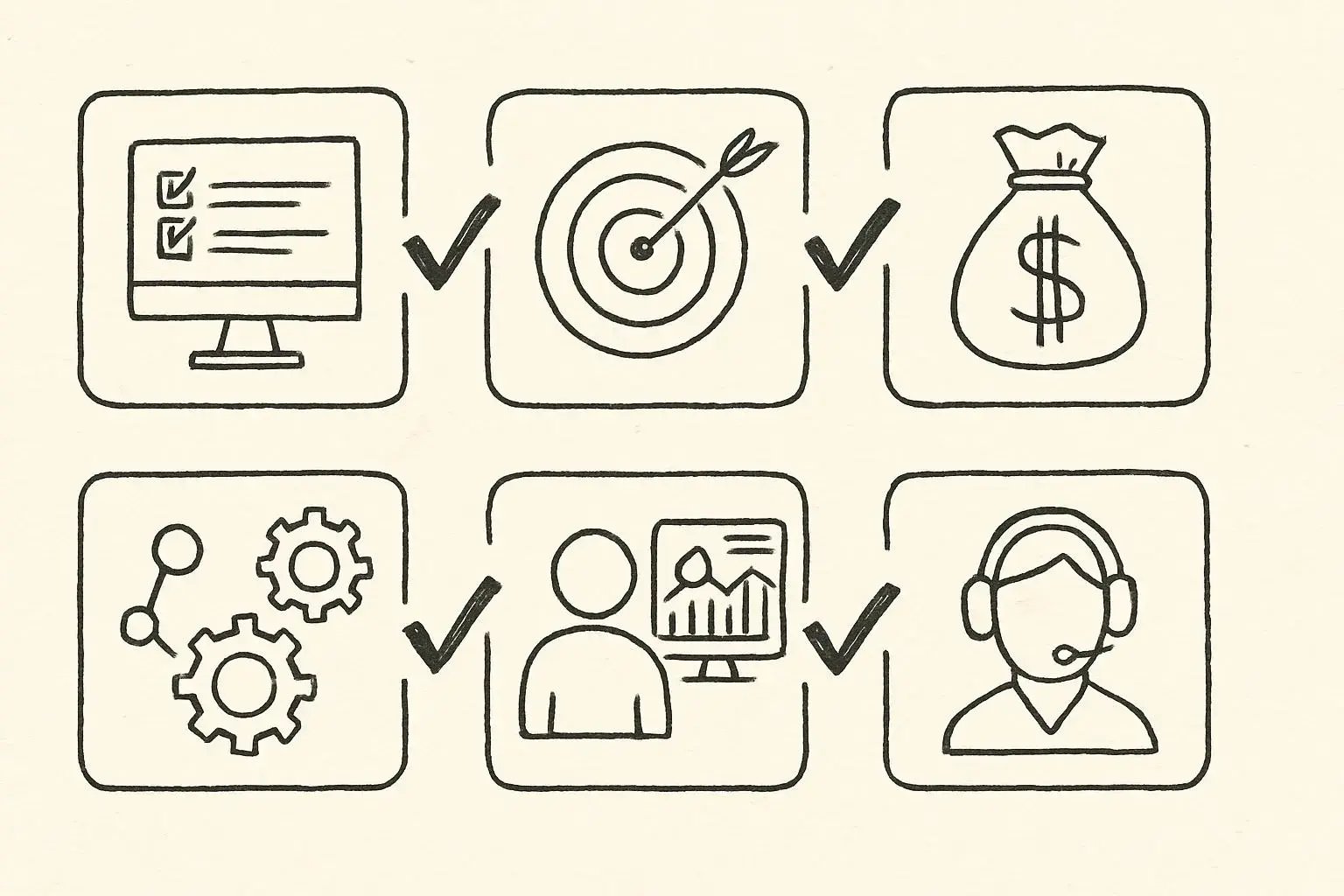

失敗しないSBOM管理ツールの選び方とは?6つのチェックポイント

SBOMの重要性が高まるにつれて、その作成や管理を支援するツールも数多く登場しています。しかし、多種多様なツールの中から自社に最適なものを選ぶのは簡単ではありません。もし選定を誤ると、「導入したものの使いこなせない」「必要な情報が得られず、かえって工数が増えてしまった」といった事態に陥りかねません。

ここでは、SBOM運用の成否を分けるツール選定で失敗しないために、必ず確認すべき6つのチェックポイントを詳しく解説します。

どんな機能があれば十分?

SBOM管理ツールに求められる機能は多岐にわたりますが、まずは基本となる機能が網羅されているかを確認しましょう。その上で、自社の運用レベルに合わせて必要な追加機能を見極めることが重要です。

【基本的なチェックリスト】

- 対応範囲と検出精度: 自社が開発で利用しているプログラミング言語(Java, Python, JavaScriptなど)やパッケージマネージャー(Maven, npm, Pipなど)、コンテナイメージ(Dockerなど)に対応しているかは最も重要です。その上で、ソフトウェアを構成するコンポーネントをどれだけ正確に、かつ網羅的に検出できるかを確認しましょう。

- 脆弱性スキャン機能: 検出したコンポーネントに既知の脆弱性が含まれていないかを自動でスキャンする機能は不可欠です。NVD(National Vulnerability Database)などの脆弱性データベースと連携し、常に最新の情報に基づいて診断できるかを確認します。

- ライセンス検出・管理機能: オープンソースソフトウェア(OSS)には様々なライセンスが付与されており、中にはソースコードの公開義務が生じるものもあります。意図しないライセンス違反を避けるため、各コンポーネントのライセンスを正確に特定し、ポリシーに違反していないかを管理する機能が求められます。

- SBOM出力フォーマット: SPDXやCycloneDXといった標準的なフォーマットに対応しているかを確認します。これにより、取引先とのデータ交換や、他のツールとの連携がスムーズになります。

これらの基本機能に加え、より高度な運用を目指す場合は、CI/CDパイプラインとの連携によるスキャンの自動化機能や、検出された脆弱性の深刻度を評価し対応の優先順位付けを支援するトリアージ機能なども検討すると良いでしょう。

自社の目的に合っているか?

SBOMを導入する目的は企業によって様々です。「なぜSBOMを導入するのか」という目的を明確にすることで、ツールに求めるべき機能の優先順位がはっきりします。

- セキュリティ強化が目的の場合: 脆弱性情報の更新頻度や網羅性、脆弱性の深刻度を評価する基準(CVSSなど)、誤検知の少なさが重要になります。脆弱性が発見された際に、どの部分を修正すればよいかを具体的に示してくれるツールは、開発者の負担を軽減します。

- ライセンスコンプライアンスが目的の場合: 対応しているライセンスの種類が豊富で、ライセンスの依存関係や競合を正確に分析できる機能が求められます。GPLなどのコピーレフト型ライセンスの利用を自動で検知し、アラートを出す機能があると安心です。

- サプライチェーンのリスク管理が目的の場合: 外部から受け取ったソフトウェアのSBOMをインポートして分析する機能や、複数のプロジェクトのSBOMを一元管理できるダッシュボード機能が重要です。

自社の開発環境やチームのスキルレベルに合っているかも考慮しましょう。例えば、開発者が主体で使うのか、セキュリティ部門が管理するのかによって、求められるインターフェースや操作性は異なります。

費用はどのくらいかかる?

SBOM管理ツールの費用は、提供形態や機能によって大きく異なります。料金体系は、プロジェクト数やユーザー数に応じた月額・年額のサブスクリプションモデルが主流です。単なる初期費用だけでなく、サポート費用や追加機能のオプション料金など、長期的な運用を見据えたトータルコストで比較検討することが重要です。

無料ツールと有料ツールの違い

ツールには無料で利用できるオープンソースのものと、企業が提供する有料の商用ツールがあります。それぞれにメリット・デメリットがあるため、自社の状況に合わせて選択しましょう。

| 比較項目 | 無料ツール(オープンソース) | 有料ツール(商用) |

|---|---|---|

| コスト | 無料 | 高価な場合がある |

| 機能 | 基本的な機能に限定されることが多い | 高機能で、GUIも洗練されている |

| サポート | コミュニティベース(自己責任) | 専門のサポートチームによる手厚い支援 |

| 脆弱性DB | NVDなど公開情報が中心 | 独自の脅威インテリジェンスなど、より広範な情報を加味 |

| 導入・運用 | 専門知識が必要で、導入・設定の難易度が高い場合がある | 導入支援サービスがあり、比較的容易に開始できる |

まずは小規模なプロジェクトで無料ツールを試してみて、機能や運用に課題を感じるようであれば有料ツールへの移行を検討する、という進め方も有効です。

他のツールと連携できるか?

SBOM管理を効率的に行うには、既存の開発プロセスにスムーズに組み込むことが不可欠です。そのため、CI/CDツール(Jenkins, GitHub Actionsなど)やソースコード管理ツール(GitHub, GitLabなど)と連携し、コードの変更時に自動でSBOMの生成・スキャンを実行できるかは重要な選定ポイントです。

また、検出した脆弱性やタスクをプロジェクト管理ツール(Jiraなど)に自動で起票したり、チャットツール(Slack, Microsoft Teamsなど)に通知したりする機能があれば、開発チームとの連携が円滑になり、迅速な対応が可能になります。APIが公開されており、柔軟なカスタマイズが可能かどうかも確認しておくと良いでしょう。

初心者でも使いやすいか?

SBOM管理は、セキュリティ担当者だけでなく、開発者や品質保証担当者など、様々な立場のメンバーが関わります。そのため、専門家でなくても直感的に操作できる、分かりやすいユーザーインターフェース(UI)を備えていることが望ましいです。

例えば、ダッシュボードでプロジェクト全体のリスク状況が一目で把握できたり、問題のあるコンポーネントやその依存関係がグラフィカルに表示されたりするツールは、状況の把握を容易にします。レポート機能が見やすく、そのまま取引先への提出資料としても活用できるかどうかもチェックポイントです。

サポート体制は万全か?

特に有料ツールを選定する際には、提供元のサポート体制が充実しているかを確認しましょう。ツールの導入時や、運用開始後に問題が発生した際に、迅速かつ的確なサポートを受けられるかは、安定した運用を続ける上で非常に重要です。

具体的には、以下の点を確認しましょう。

- 問い合わせ対応: 日本語での問い合わせが可能か、対応時間は自社のビジネスアワーと合っているか、問い合わせ方法(メール、電話、ポータルサイトなど)は何か。

- ドキュメント: マニュアルやFAQ、チュートリアルなどのドキュメントが日本語で整備されているか。

- 導入支援: スムーズな導入を支援してくれるトレーニングやコンサルティングサービスが提供されているか。

これらのポイントを総合的に評価し、自社の目的と体制に最も合ったツールを選び出すことが、SBOM導入を成功させるための鍵となります。最新のセキュリティ動向やツール情報を効率的に収集するために、「三和コムテックが提供する最新ブログ無料購読」や、基本的な用語から学べる「分かりやすいセキュリティ用語集」などもぜひご活用ください。

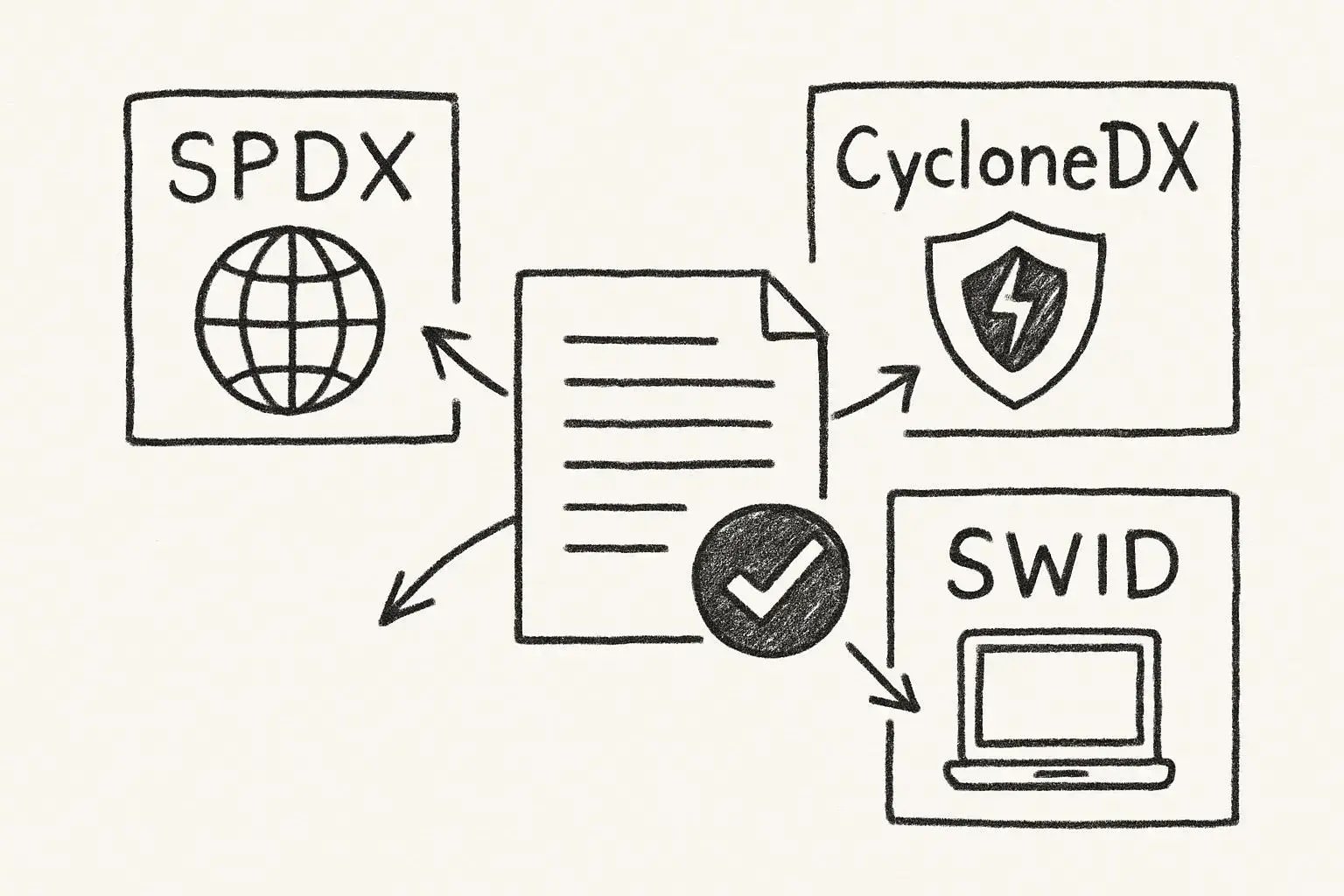

SBOMの代表的なフォーマットには何がある?

SBOMを作成する際、その情報を記述するための標準化されたフォーマットがいくつか存在します。フォーマットを統一することで、ツールや組織間での情報共有がスムーズになり、機械的な処理も容易になります。それぞれのフォーマットには特徴があり、目的や用途に応じて最適なものを選択することが重要です。ここでは、米国政府機関も推奨する代表的な3つのフォーマットについて、その特徴と違いを詳しく解説します。

SPDX:ライセンス管理に強い国際標準

SPDX(Software Package Data Exchange)は、Linux Foundationによって開発されたオープンソースのSBOMフォーマットです。 主に、ソフトウェアに含まれるコンポーネントのライセンス、著作権、セキュリティ情報を正確に伝達することを目的としています。 特にオープンソースソフトウェア(OSS)のライセンスコンプライアンス管理に強みを持っています。

SPDXは、その信頼性と網羅性から、ISO/IEC 5962:2021として国際標準化されており、事実上のデファクトスタンダードとしての地位を確立しています。 そのため、多くの企業やオープンソースプロジェクトで広く採用されています。 JSON、YAML、XML、RDF、タグ値形式(.spdx)、スプレッドシート(.xls)など、多様なファイル形式に対応しているのも特徴です。 また、より手軽に利用したいケースのために、記載項目をパッケージ単位に絞った簡易版の「SPDX Lite」も定義されています。

CycloneDX:セキュリティに特化したフォーマット

CycloneDXは、Webアプリケーションセキュリティの専門家コミュニティであるOWASP(Open Web Application Security Project)によって開発された、セキュリティ用途に特化した軽量なSBOMフォーマットです。ソフトウェアサプライチェーンにおける脆弱性の特定やリスク分析を主な目的として設計されています。

CycloneDXの最大の特徴は、脆弱性情報との連携機能に優れている点です。 例えば、脆弱性の悪用可能性に関する情報(VEX: Vulnerability Exploitability eXchange)をSBOMに含めることができ、より実践的な脆弱性管理を実現します。 また、ソフトウェアだけでなく、ハードウェア(HBOM)やSaaS(SaaSBOM)の部品表にも対応できる汎用性の高さも持ち合わせています。 対応フォーマットはJSON、XML、Protobufが中心です。

SWIDタグ:ソフトウェア資産管理向け

SWID(Software Identification)タグは、ISO/IEC 19770-2として標準化されている、ソフトウェア資産管理(SAM: Software Asset Management)を目的としたフォーマットです。 SPDXやCycloneDXが主に「開発時」のソフトウェア構成を記述するのに対し、SWIDタグはソフトウェアがデバイスに「インストールされた後」の状態を追跡・管理することに重点を置いています。

SWIDタグは、ソフトウェアのインストール、更新、アンインストールといったライフサイクルを通じて、製品名、バージョン、開発元、ライセンス情報などを正確に記録します。 これにより、組織内のIT資産のインベントリを正確に把握し、ライセンスコンプライアンスの遵守やパッチ管理を効率化することができます。 そのため、特に企業のIT資産管理やインベントリ管理との親和性が高いフォーマットと言えます。

以下に、3つのフォーマットの主な違いをまとめました。

| フォーマット | 策定団体 | 主な目的 | 強み・特徴 |

|---|---|---|---|

| SPDX | Linux Foundation | ライセンスコンプライアンス管理 | ISO国際標準。ライセンスや著作権情報の詳細な記述に強い。 |

| CycloneDX | OWASP | セキュリティリスク管理 | 脆弱性情報との連携に優れ、軽量で自動化に適している。 |

| SWIDタグ | ISO/IEC | ソフトウェア資産管理(SAM) | インストール後のソフトウェアの状態を追跡し、資産インベントリの作成に強い。 |

これらのフォーマットはそれぞれ異なる強みを持っていますが、相互に変換するためのツールも開発されています。まずは自社のSBOM導入の目的を明確にし、それに最も合致したフォーマットを選択することから始めると良いでしょう。セキュリティに関するより詳しい用語や最新の動向については、以下の情報もぜひご活用ください。

SBOM導入前に知っておきたい3つの注意点

SBOMの導入は、ソフトウェアの透明性を高め、セキュリティを強化する上で非常に有効ですが、そのプロセスを円滑に進めるためにはいくつかの重要な注意点があります。これらを事前に理解し、計画的に導入を進めることで、手戻りをなくし、SBOMの効果を最大限に引き出すことができます。本章では、特に初心者が陥りがちな3つのポイントに絞って詳しく解説します。

出力フォーマットは事前に確認しよう

SBOMツールを選定する際には、どのフォーマットでSBOMが出力されるかを必ず確認しましょう。SBOMには、SPDXやCycloneDXといった標準フォーマットが存在し、それぞれに特徴があります。ツール間のデータ連携や、取引先とのスムーズな情報共有を実現するためには、このフォーマットの互換性が極めて重要になります。

例えば、自社ではSPDXフォーマットで運用していても、主要な取引先がCycloneDXフォーマットでの提出を要求する場合、フォーマットの変換作業が必要になったり、最悪の場合、情報共有が困難になったりする可能性があります。主要な2つのフォーマットの特徴は以下の通りです。

| フォーマット名 | 主な特徴 | 適した用途 |

|---|---|---|

| SPDX (Software Package Data Exchange) | Linux Foundationが主導し、ISO/IEC 5962:2021として国際標準化されています。 ライセンスや著作権情報の管理に強く、コンプライアンス確保を重視する場合に適しています。 | オープンソースソフトウェア(OSS)のライセンス遵守が厳しく求められるプロジェクト、コンプライアンス監査への対応など。 |

| CycloneDX | OWASP(Open Worldwide Application Security Project)が開発を主導しており、セキュリティに特化しています。 脆弱性情報の追跡やリスク評価に優れており、コンポーネント間の依存関係も詳細に記述できます。 | セキュリティ脆弱性への迅速な対応が求められるプロジェクト、DevSecOpsの推進、ソフトウェアサプライチェーン全体のリスク管理など。 |

ツールを選定する際は、自社の導入目的に加え、主要な取引先や業界標準でどのフォーマットが主流となっているかを確認し、対応可能なツールを選ぶことが失敗しないための鍵となります。

取引先と記載内容をすり合わせる必要はある?

SBOMをサプライチェーン全体で活用するためには、取引先(顧客や協業企業)との事前のすり合わせが不可欠です。なぜなら、SBOMにはソフトウェアの構成に関する詳細な情報が含まれるため、どのレベルの情報までを開示・共有するのかを明確にしておかないと、後々のトラブルに発展する可能性があるからです。

特に、以下の点については、事前に双方で合意形成を図っておくことが重要です。

- 開示する情報の粒度: ソフトウェアを構成する全てのコンポーネントを記載するのか、あるいは特定のライブラリのみに限定するのかなど、記載する範囲を明確にします。

- 脆弱性情報の取り扱い: 既知の脆弱性情報をどこまで含めるか。脆弱性の深刻度(CVSSスコアなど)に応じて開示レベルを変えるかなどを協議します。

- ライセンス情報の詳細度: 単にライセンス名を記載するだけでなく、ライセンス条文へのリンクを含めるかなど、求められる詳細度を確認します。

- 提供のタイミングと形式: ソフトウェアの納品時に提供するのか、定期的に更新版を提供するのか。また、どのような手段(メール、共有ストレージなど)で共有するのかを決定します。

これらの項目について事前に取引先とコミュニケーションを取り、SBOMに記載すべき内容の共通認識を持つことで、知的財産の保護と、サプライチェーンにおける透明性確保のバランスを取りながら、信頼関係に基づいた円滑な取引が可能になります。

全て手作業は非効率?自動化のすすめ

SBOMの作成・管理を手作業で行うことは、特に複雑で大規模なソフトウェアにおいては現実的ではありません。コンポーネントの洗い出し漏れやバージョン情報の誤記といったヒューマンエラーが発生しやすく、何よりも継続的な運用にかかる工数が膨大になります。

そこで推奨されるのが、ツールの活用による自動化です。CI/CD(継続的インテグレーション/継続的デリバリー)パイプラインにSBOM生成ツールを組み込むことで、以下のようなメリットが期待できます。

- 継続的なSBOMの生成と更新: ソフトウェアのビルド時にSBOMが自動で生成・更新されるため、常に最新の状態を維持できます。

- 脆弱性情報の自動スキャン: 生成されたSBOMを基に、脆弱性データベースと自動的に照合し、リスクのあるコンポーネントを早期に発見できます。

- ライセンスコンプライアンスの遵守: 使用しているコンポーネントのライセンスが、あらかじめ設定したポリシーに違反していないかを自動でチェックできます。

- 工数の大幅な削減: 手作業による調査や更新作業が不要になるため、開発者は本来の業務に集中できます。

SBOMの運用を形骸化させず、その価値を最大限に引き出すためには、自動化の仕組みを構築することが不可欠です。手作業による負担を減らし、より迅速かつ正確なリスク管理を実現しましょう。

SBOMの運用を効率化し、セキュリティ体制を強化するためには、常に最新の情報を収集することが不可欠です。三和コムテックでは、セキュリティに関する最新ブログを無料でお届けしています。また、SBOMに関連する用語で不明な点があれば、「分かりやすいセキュリティ用語集」もご活用ください。

SBOMの今後はどうなる?日本での義務化は?

ソフトウェアサプライチェーンのセキュリティを確保する上で、SBOMの重要性は世界的に高まっています。特にアメリカやEUでは法制化が進んでおり、日本企業もこの流れと無関係ではいられません。ここでは、SBOMをめぐる国内外の動向と、日本における今後の展望について解説します。

世界で加速するSBOM義務化の流れ

海外では、政府が主導してSBOMの導入を義務付ける動きが活発化しています。これにより、グローバルに事業を展開する企業にとって、SBOMへの対応は避けて通れない課題となっています。

アメリカ:政府調達から民間へ広がる影響

アメリカでは、2021年5月に出されたサイバーセキュリティ強化に関する大統領令(EO 14028)を皮切りに、SBOM導入の動きが本格化しました。この大統領令では、連邦政府にソフトウェアを供給する企業に対し、SBOMの提出を求めることが規定されています。 当初は政府調達案件が対象でしたが、この動きは民間企業にも大きな影響を与え、ソフトウェアの透明性を確保する上での業界標準となりつつあります。

EU:サイバーレジリエンス法(CRA)による厳格な要求

EUでは、2024年に「サイバーレジリエンス法(Cyber Resilience Act, CRA)」が可決され、デジタル要素を持つ製品に対するセキュリティ要件が大幅に強化されました。この法律は、EU市場で製品を販売する製造業者に対し、製品の脆弱性管理やSBOMの提供を義務付けるものです。違反した場合には多額の罰金が科される可能性もあり、EUでビジネスを行う日本企業にとっても対応が急務となっています。

日本国内におけるSBOMの現状と今後の展望

世界的な潮流を受け、日本国内でもSBOMへの関心は高まっています。しかし、法的な義務化という点では、欧米とは異なるアプローチを取っています。

経済産業省による導入推進とガイドライン

現在、日本ではSBOMの提出は法的に義務付けられていません。しかし、経済産業省はソフトウェアサプライチェーンのセキュリティ強化を目的として、SBOMの導入を積極的に推進しています。2023年7月には「ソフトウェア管理に向けたSBOMの導入に関する手引」の初版が公開され、2024年8月には改訂版となるVer.2.0が公表されました。この手引書は、企業がSBOMを導入・活用する際の具体的な手順や考え方を示しており、多くの企業にとっての実質的なガイドラインとなっています。

日本での義務化の可能性は?

現時点で、日本で直ちにSBOMが全面的に義務化される可能性は低いと考えられます。政府はまず、産業界の自主的な取り組みを促す方針です。 しかし、グローバルなサプライチェーンに参加する企業にとっては、取引先である海外企業からの要求によって、事実上SBOMの提出が必須となるケースが増加しています。

特に、自動車や医療機器、重要インフラに関連する分野では、セキュリティ要件が厳格化しており、将来的にはこれらの特定分野から段階的に義務化が進む可能性も考えられます。

| 地域 | 主な規制・動向 | 現状 |

|---|---|---|

| アメリカ | 大統領令(EO 14028) | 連邦政府への納入業者に対してSBOM提出を義務化。 |

| EU | サイバーレジリエンス法(CRA) | EU市場で販売されるデジタル製品の製造者にSBOM提供を義務化。 |

| 日本 | 経済産業省による手引書 | 法的な義務化はなく、導入を推奨・推進する段階。 |

企業が今から取り組むべきこと

法制化の有無にかかわらず、SBOMへの対応はもはや企業にとって重要な経営課題です。法規制を待つのではなく、今から積極的に取り組むことで、以下のようなメリットが期待できます。

- 競争力の強化:取引先や顧客の要求に迅速に対応でき、信頼を獲得できます。

- セキュリティリスクの低減:自社製品の脆弱性を迅速に把握し、サプライチェーン攻撃のリスクを低減します。

- 開発・運用効率の向上:ソフトウェア構成の透明性が高まることで、品質管理やインシデント対応が効率化します。

SBOMやソフトウェアサプライチェーンセキュリティに関する最新情報を常に把握し、自社の対策を見直していくことが不可欠です。継続的な情報収集のために、専門家の発信する情報を活用することも有効です。三和コムテックでは、セキュリティに関する最新の動向や対策についての情報をブログで発信しています。ぜひ無料購読サービスをご利用ください。

また、SBOMに関連する用語や、その他のセキュリティ用語について理解を深めたい方は、こちらの「分かりやすいセキュリティ用語集」もご活用いただけます。

よくある質問(FAQ)

SBOMとは、簡単に言うと何ですか?

SBOM(Software Bill of Materials)とは、ソフトウェアを構成するコンポーネントやライブラリなどを一覧にした「ソフトウェアの部品構成表」や「成分表」のようなものです。製品にどのような部品が使われているかを明確にすることで、脆弱性やライセンスの問題を迅速に把握・管理できるようになります。

SBOMはなぜ今、重要視されているのですか?

ソフトウェア開発が複雑化し、オープンソースソフトウェア(OSS)などの外部コンポーネントを組み合わせて開発することが一般的になったためです。これにより、自社が直接開発していない部分に潜む脆弱性が、サプライチェーン全体を脅かす攻撃(ソフトウェアサプライチェーン攻撃)のリスクを高めています。このリスクに対応するため、アメリカの政府機関での導入義務化を皮切りに、世界的にSBOMによるソフトウェアの透明性確保が求められています。

SBOMは法律で義務化されますか?

2024年現在、日本国内でSBOMの作成や提出を直接義務付ける法律はありません。しかし、経済産業省がソフトウェア管理手法として導入を推進しているほか、重要インフラ分野などでは今後要請が強まる可能性があります。また、海外の取引先から提出を求められるケースも増えており、ビジネス上の必要性は高まっています。

SBOMを作成するのに費用はかかりますか?無料ツールではだめですか?

SBOMは無料のオープンソースツールでも作成可能です。小規模なプロジェクトや学習目的であれば無料ツールから始めるのも良いでしょう。しかし、大規模な開発や継続的な運用、厳密な脆弱性管理が求められる場合は、自動検知・監視機能や手厚いサポートが受けられる有料ツールが推奨されます。自社の開発規模やセキュリティ要件に合わせて選ぶことが重要です。

SBOMのフォーマットはどれを選べば良いですか?

現在、国際的な標準フォーマットとして「SPDX」と「CycloneDX」が主流です。SPDXはライセンス情報の記述に強く、ライセンスコンプライアンスを重視する場合に適しています。一方、CycloneDXは脆弱性情報の記述に特化しており、セキュリティリスクの管理を主な目的とする場合に適しています。取引先から指定がある場合はそれに従い、なければ自社の目的に合わせて選択しましょう。

まとめ

この記事では、SBOMの基本的な概念から、その必要性、導入のメリット、具体的な手順、ツールの選び方までを網羅的に解説しました。ソフトウェアサプライチェーン攻撃が深刻化する現代において、SBOMは自社が開発・利用するソフトウェアの透明性を確保し、セキュリティリスクを管理するための不可欠な仕組みです。

SBOMを導入することで、脆弱性への迅速な対応、ライセンス違反リスクの低減、取引先からの信頼獲得、そしてソフトウェア品質の向上といった多くのメリットが期待できます。まずは自社の状況を把握し、目的に合ったツールを選定することから始めてみましょう。作成して終わりではなく、継続的にSBOMを更新・運用していくことが、真のセキュリティ強化に繋がります。

ソフトウェアサプライチェーンセキュリティの強化やSBOM導入に関するお悩み、ご相談がございましたら、お気軽にお問い合わせください。専門のスタッフがお客様の課題解決をサポートします。

また、セキュリティに関するより深い知識や最新情報を得るために、以下の資料やコンテンツもぜひご活用ください。

- 三和コムテック Security Solution Book:弊社の提供するセキュリティソリューションを網羅した資料です。具体的な製品やサービスをご確認いただけます。

- セキュリティ関連イベント・セミナー情報:最新のセキュリティ動向や対策について専門家が解説するセミナーを随時開催しています。

- 三和コムテックが提供する最新ブログ無料購読:SBOMをはじめ、セキュリティに関する最新情報を定期的にお届けします。

- 分かりやすいセキュリティ用語集:SBOM関連の用語や基本的なセキュリティ用語を分かりやすく解説しています。

セキュリティソリューションプロダクトマネージャー OEMメーカーの海外営業として10年間勤務の後、2001年三和コムテックに入社。

新規事業(WEBセキュリティ ビジネス)のきっかけとなる、自動脆弱性診断サービスを立ち上げ(2004年)から一環して、営業・企画面にて参画。 2009年に他の3社と中心になり、たち上げたJCDSC(日本カードセキュリティ協議会 / 会員企業422社)にて運営委員(現在,運営委員長)として活動。PCIDSSや非保持に関するソリューションやベンダー、また関連の審査やコンサル、などの情報に明るく、要件に応じて、弊社コンサルティングサービスにも参加。2021年4月より、業界誌(月刊消費者信用)にてコラム「セキュリティ考現学」を寄稿中。

- トピックス:

- セキュリティ

- 関連トピックス:

- SBOM管理